- Регистрация

- 23 Янв 2019

- Сообщения

- 1,351

- Баллы

- 0

- Общие продажи

- 0$

- Общие покупки

- 0$

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Сегодня разберем подробно а настройке DarkComet или просто кометы. Эта программа позволяет полностью контролировать компьютер жертвы, хотя изначально разрабатывалась как обычное удаленное управление. Не удивительно, что проект закрылся в 2012 году из-за нежелания автора помогать взломщикам, однако она поддерживаться комьюнити и все еще актуальна.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

СРАЗУ

Запускаем из папки, настройка Dark Comet начинается.

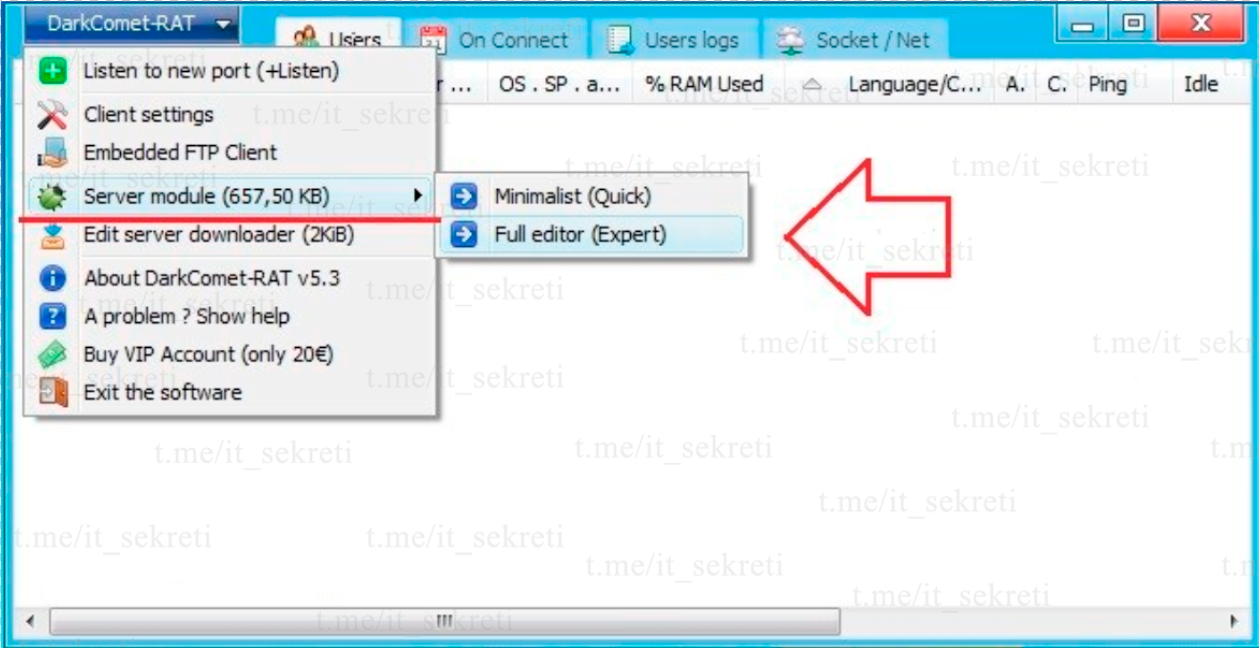

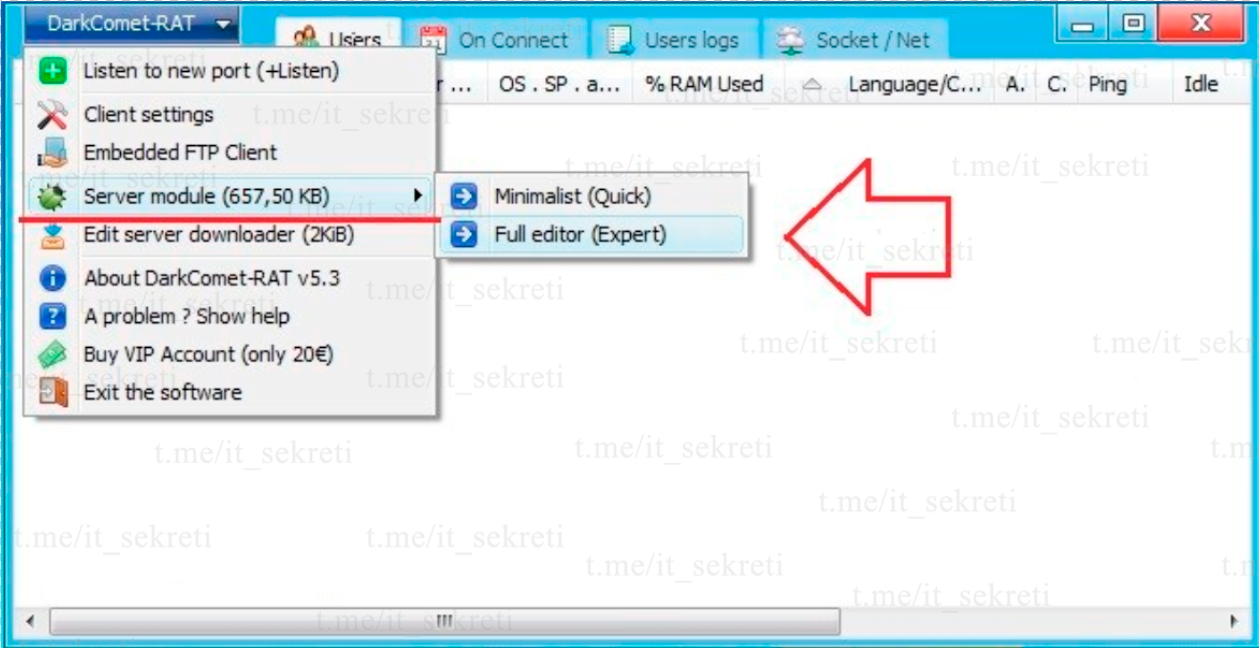

Проходим по пути:

DarkComet-RAT — Server module — Full editor (expert)

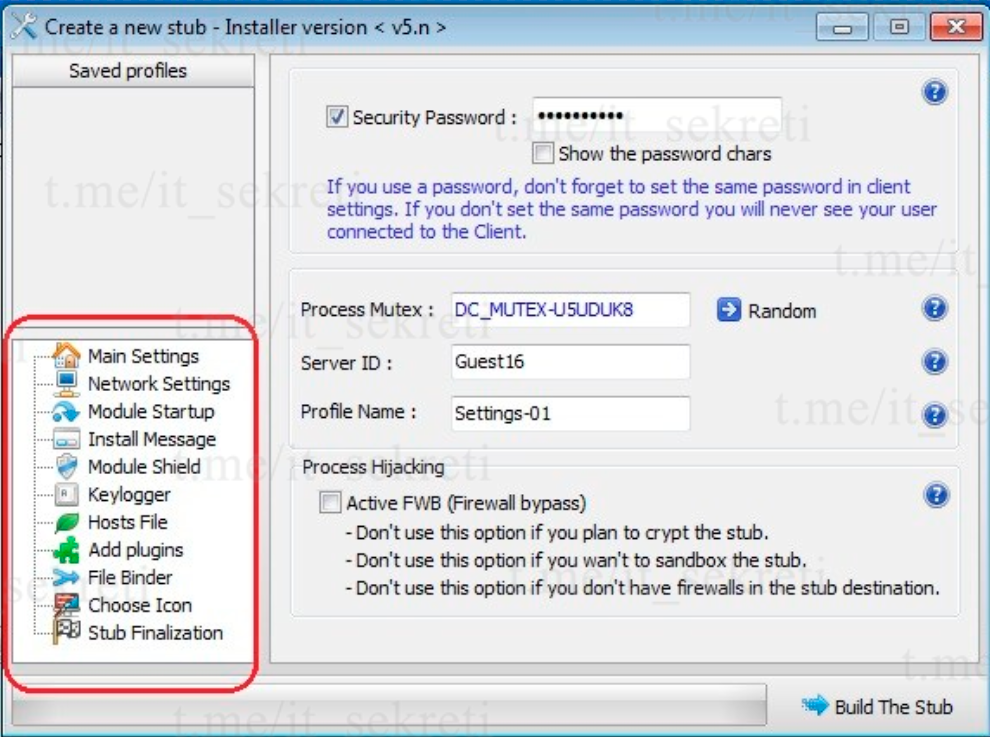

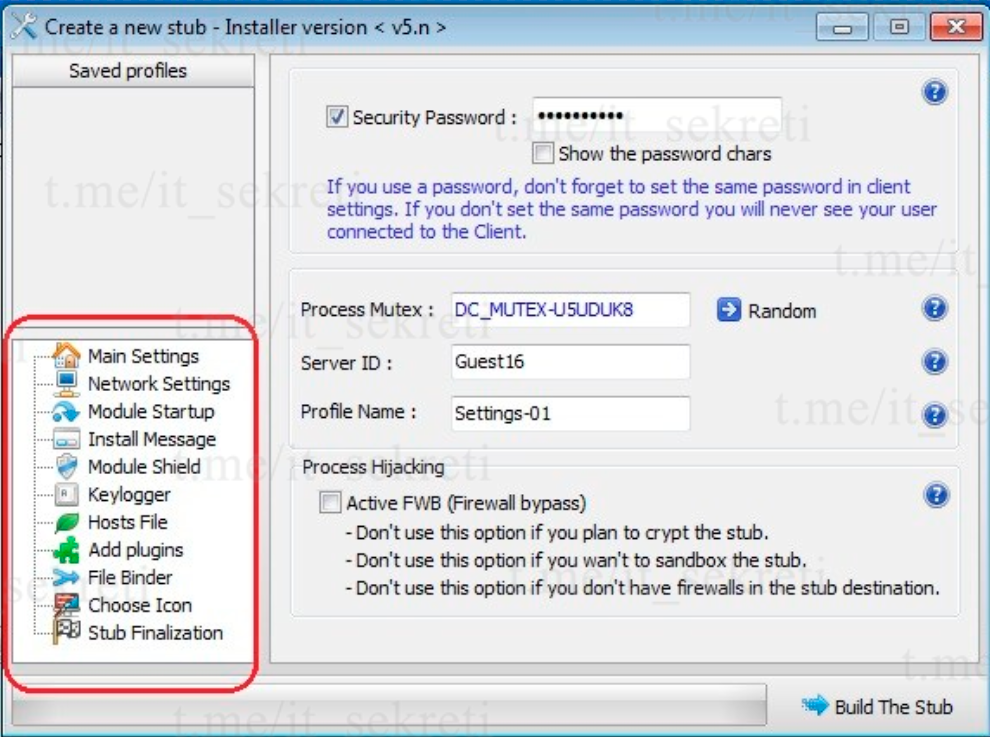

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит). Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

Network Settings

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов — чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов — заметная операция даже для жертвы-дилетанта. Но при опробывании программы — неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

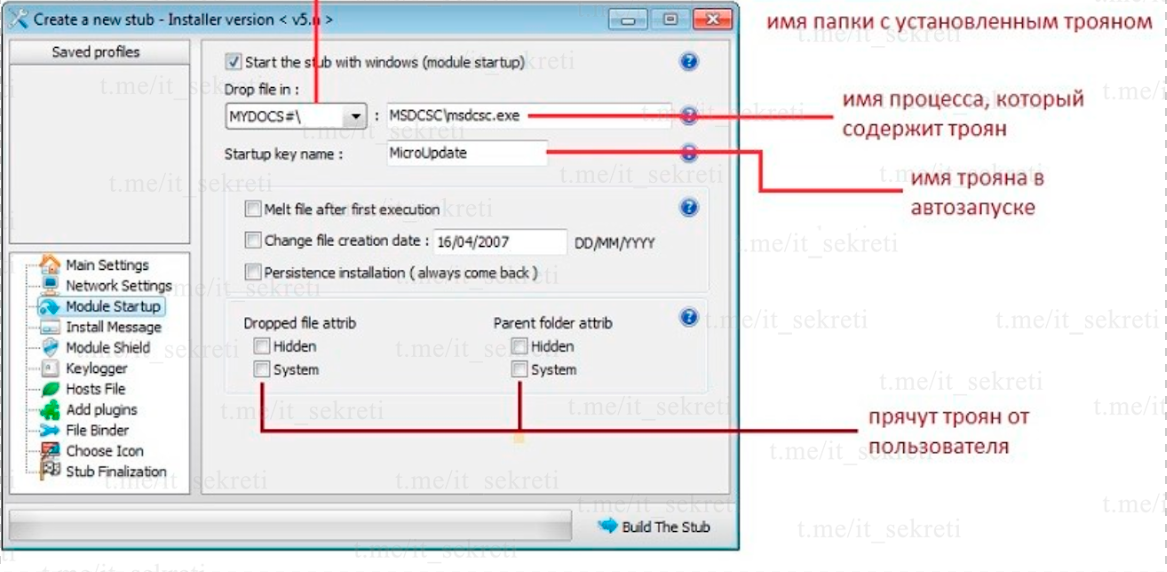

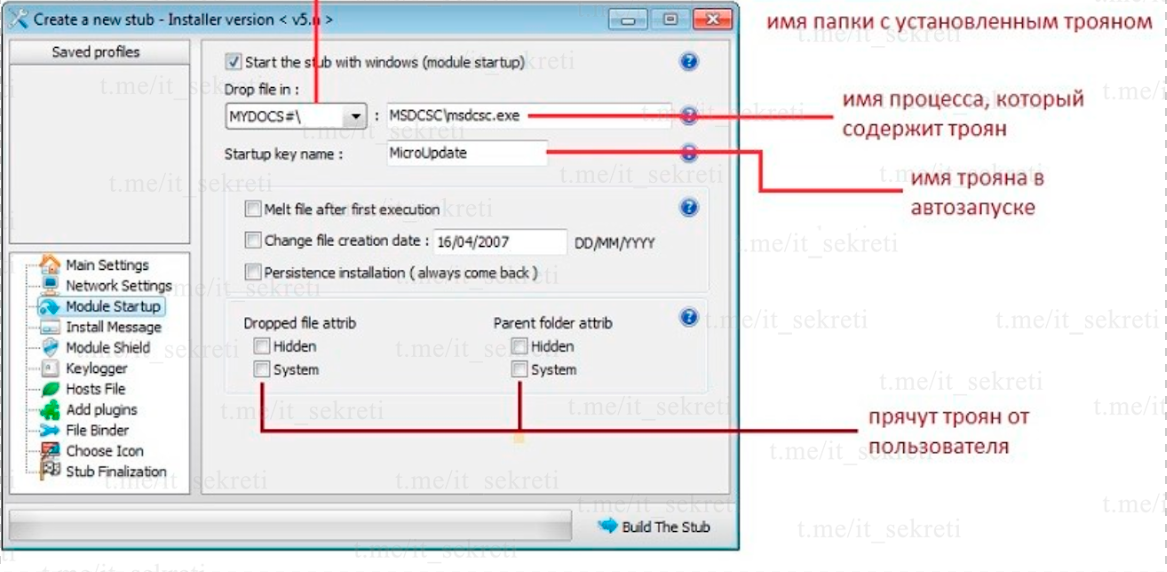

Module Startup

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее — хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

Повторюсь, это самое «вкусное» окно, в котором можно будет выбрать следующие параметры трояна:

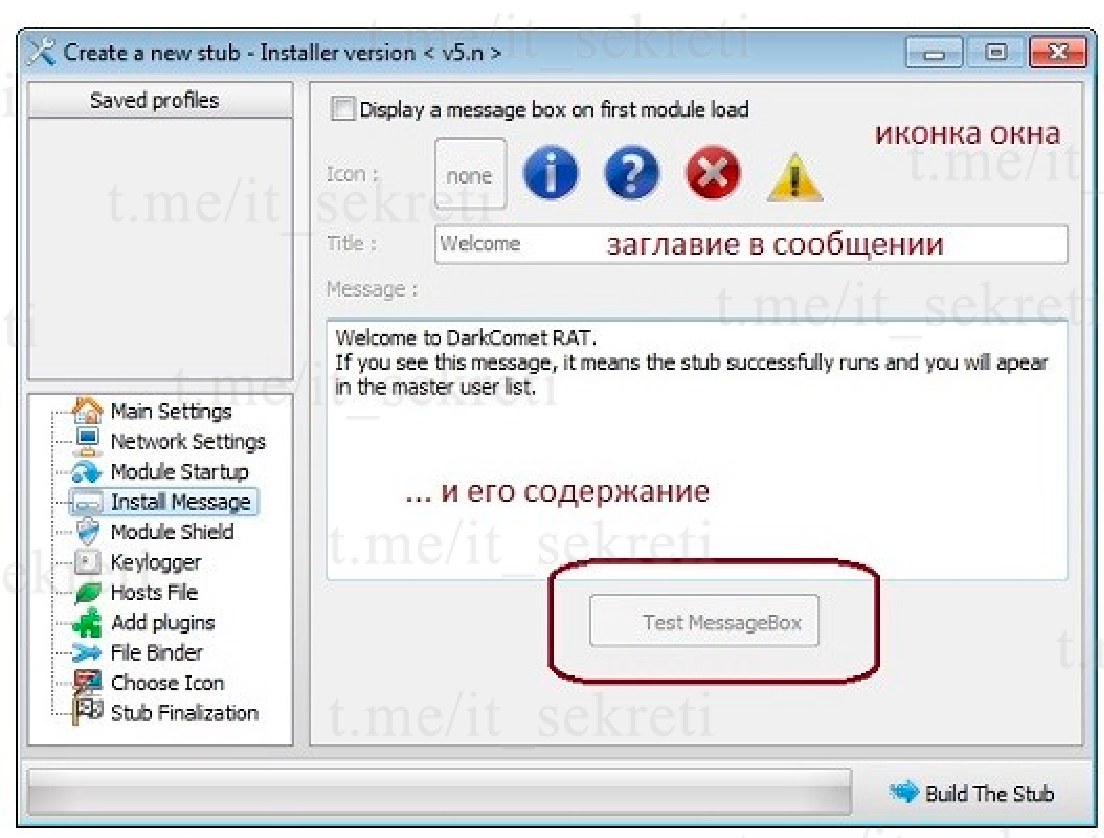

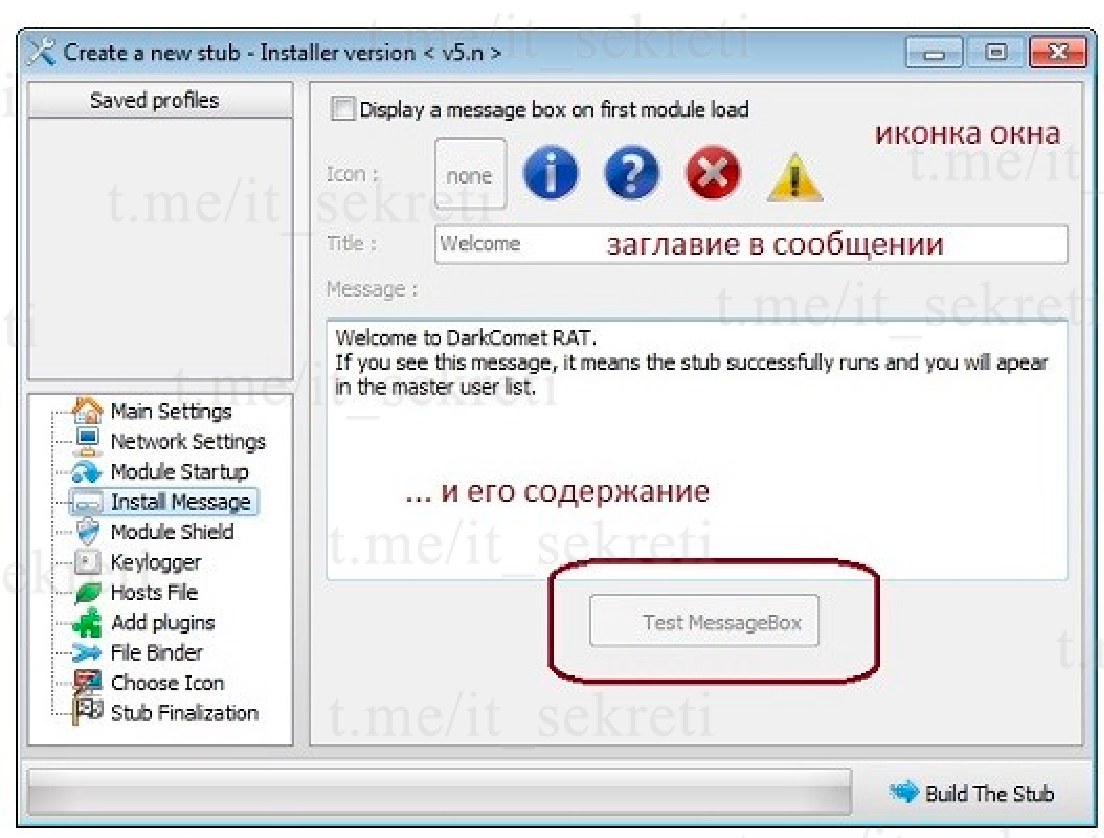

Окно Install Message — здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

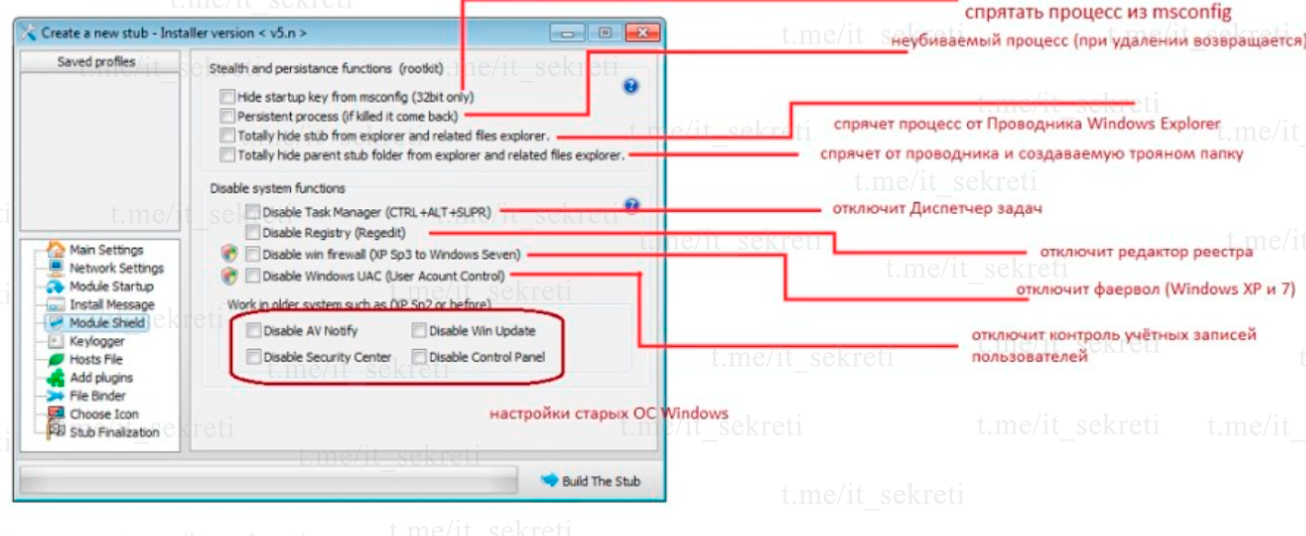

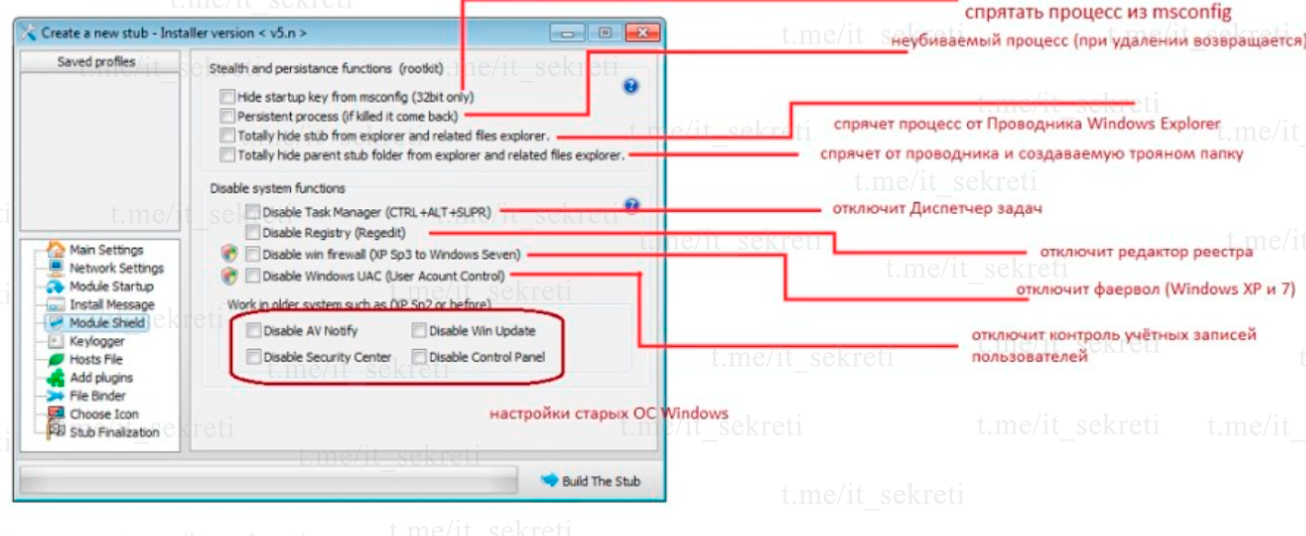

Module Shield section — также для хакера крайне важно. Это окно позволяет последовательно:

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

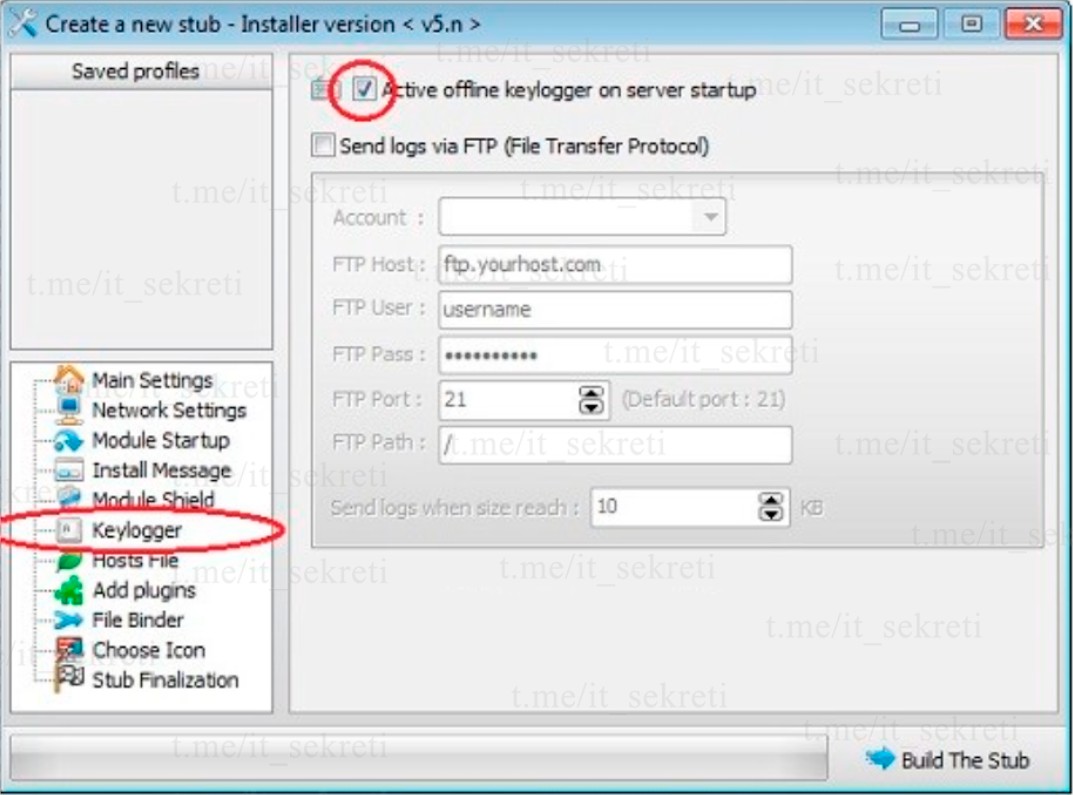

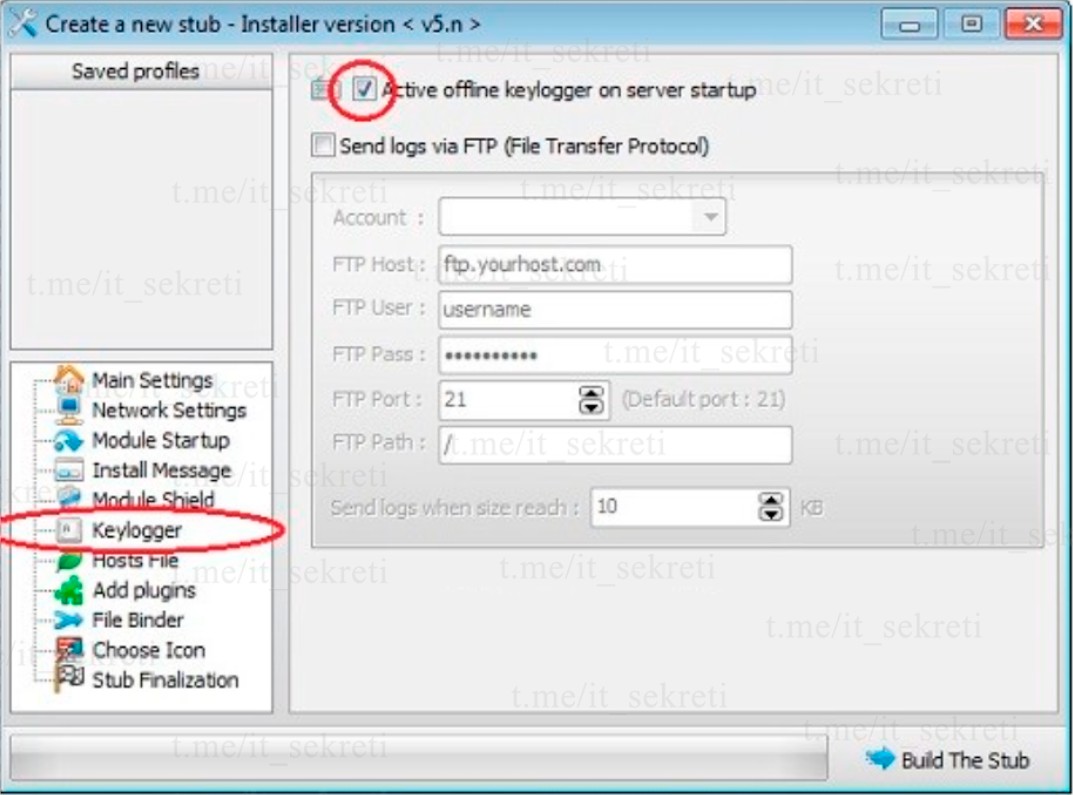

Keylogger

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder — обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone — они допотопные и бросаются в глаза.

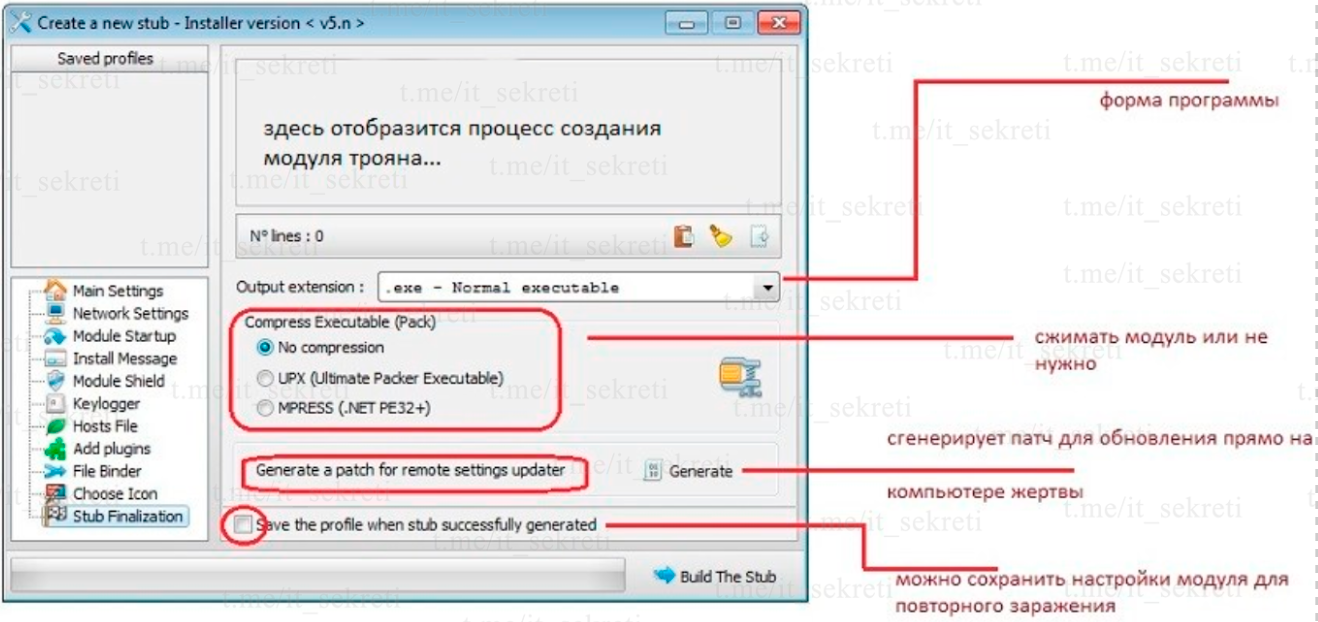

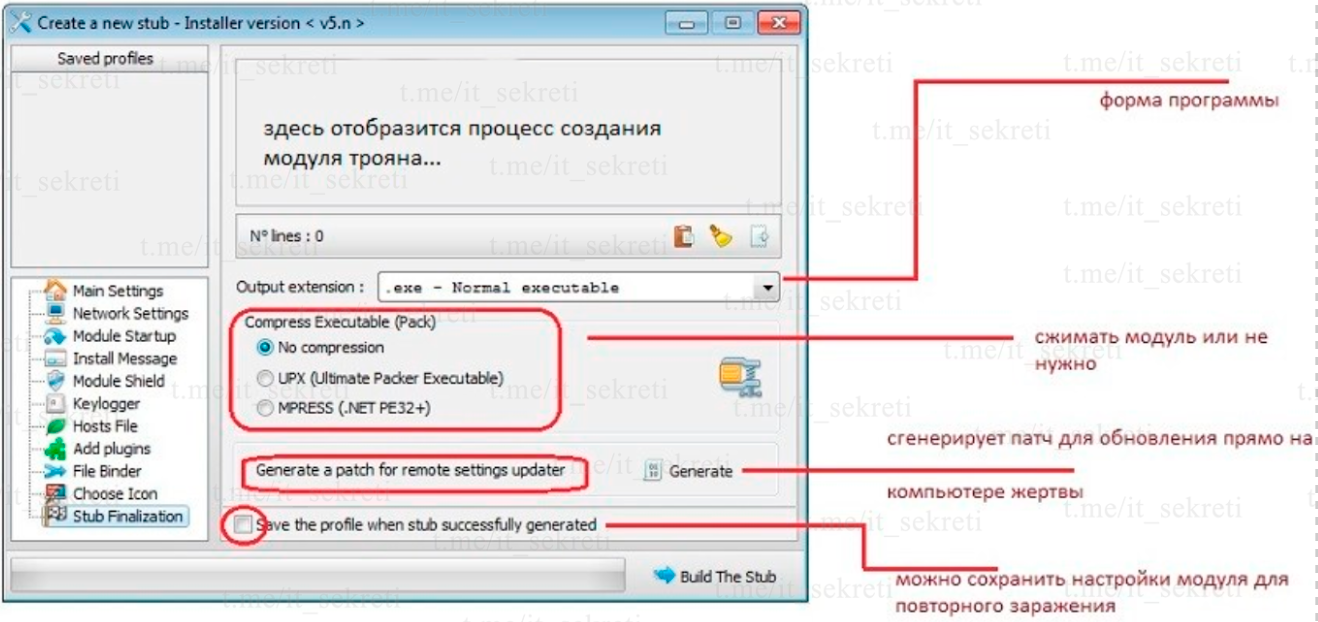

Stub Finalization

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

После того, как модуль трояна будет создан, на своей машине, думаю, ясно, что запускать его не стоит. Далее передаем файлик жертве и после этого у вас в руках полный доступ к компьютеру.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

СРАЗУ

- В том виде, как она скачивается и в каком виде настраивается, она совершенно не подходит: перехватывается ещё на излёте даже Windows Defender-ом. Для обхода антивируса нужно пользоваться криптором (будет статья).

- Если вам понравятся некоторые возможности программы, не стоит прямо сейчас погрузиться в сеть в поисках программы: 8 из 10 скачиваемых в сети копий Dark Comet заражены троянами, так что, просто распаковав архив, вы рискуете сами оказаться в числе жертв.

- Заведите сразу себе виртуальную машинку или вторую операционную систему: если что, никто не пострадает.

- Ссылку на скачивание программы давать не буду, чтобы избежать спама и упреков, что я пытаюсь вас взломать. В любом случае, если решите использовать и посмотреть функционал, то только через виртуальную машину.

Запускаем из папки, настройка Dark Comet начинается.

Проходим по пути:

DarkComet-RAT — Server module — Full editor (expert)

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

- Main Settings — Основные настройки

- Network Settings — Сетевые настройки

- Module Startup — Запуск модуля

- Install Message — Сообщение после успешной установки

- Module Shield — Защита модуля

- Keylogger — Перехватчик клавиатуры

- Hosts File — файл конфигурации hosts

- Add plugins — Добавить плагины

- File Binder — файл-папка ( к нему троян можно приклеить)

- Choose Icon — Выбрать ярлык

- Stub Finalization — Завершение

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит). Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

Network Settings

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов — чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов — заметная операция даже для жертвы-дилетанта. Но при опробывании программы — неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Module Startup

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее — хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

Повторюсь, это самое «вкусное» окно, в котором можно будет выбрать следующие параметры трояна:

- Melt file after first execution — после запуска файл исчезнет из поля зрения жертвы

- Change the creation date — дата создания файла в его описании будет такой, какой установите — важнейший момент в отвлечении противника

- Persistence Installation option — принудительная установка — обязательная для хакера опция.

Окно Install Message — здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

Module Shield section — также для хакера крайне важно. Это окно позволяет последовательно:

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Keylogger

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder — обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone — они допотопные и бросаются в глаза.

Stub Finalization

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл — троян будет представлен в качестве маленькой утилитки

- .com — в виде DOS утилиты (без значка где бы то ни было)

- .bat — батник (без значка где бы то ни было)

- .pif — ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr — в виде Хранителя экрана

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

После того, как модуль трояна будет создан, на своей машине, думаю, ясно, что запускать его не стоит. Далее передаем файлик жертве и после этого у вас в руках полный доступ к компьютеру.