- Регистрация

- 22 Фев 2019

- Сообщения

- 1,191

- Баллы

- 0

- Веб-сайт

- opencard.pw

- Общие продажи

- 0$

- Общие покупки

- 0$

Киберпреступная группировка Turla (также известна как Venomous Bear или Waterbug) распространяет новое вредоносное ПО, получивший название Reductor, для перехвата зашифрованного TLS-трафика и заражения целевой сети. По словам исследователей из «Лаборатории Касперского», между Reductor и ранее обнаруженным трояном COMPfun есть сходство, указывающее на общего создателя. Как считают эксперты, троян COMPfun, предположительно разработанный Turla, используется в качестве загрузчика.

Злоумышленники применяют два разных метода для распространения Reductor. В первом варианте они используют установщики зараженного программного обеспечения с встроенными 32- и 64-разрядными версиями Reductor. Данные установщики могут быть представлены такими популярными программами, как Internet Download Manager, WinRAR, пиратские сайты и пр.

Во втором сценарии цели уже заражены трояном COMpfun, который использует атрибут COM CLSID для достижения персистентности на системе. Получив доступ к адресной строке браузера, троян может выполнить команду на загрузку дополнительных модулей с C&C-сервера, в том числе дроппер/расшифровщик Reductor.

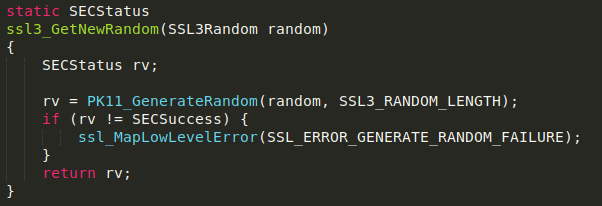

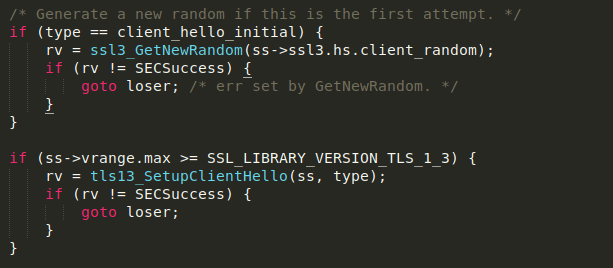

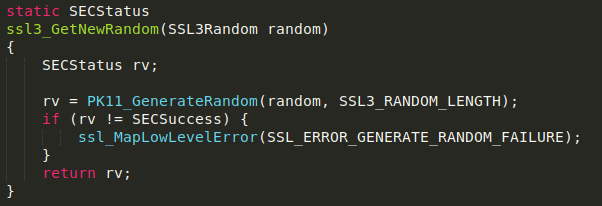

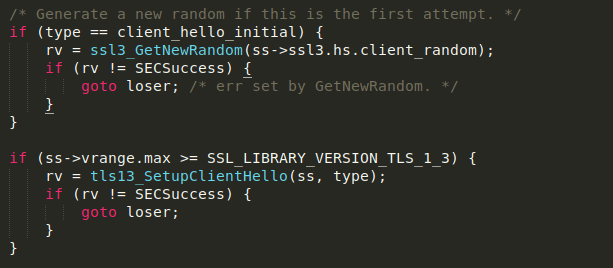

Вредонос добавляет цифровые сертификаты из своего раздела на целевой хост и предоставляет операторам возможность добавлять дополнительные сертификаты удаленно через именованный канал (named pipe). Авторы вредоноса разрывают TLS-рукопожатие без перехвата интернет-трафика. Вместо этого они анализируют исходный код браузеров Mozilla Firefox и бинарный код Google Chrome для исправления соответствующих функций генерации псевдослучайных чисел (ГПСЧ) в памяти процесса. Браузеры используют ГПСЧ для генерации «случайной клиентской» последовательности для сетевого пакета в самом начале TLS-рукопожатия. Reductor добавляет зашифрованные уникальные аппаратные и программные идентификаторы для жертв в поле «случайный клиент». Для исправления функций системы ГПСЧ разработчики использовали небольшой встроенный дизассемблер длины команд от Intel.

«Вредоносное ПО не выполняет MitM-атаку. Однако изначально мы полагали, что установленные сертификаты могут способствовать атакам MitM на TLS-трафик, и поле «случайный клиент» с уникальным идентификатором в рукопожатии будет идентифицировать интересующий трафик. Дальнейший анализ подтвердил наши догадки», — сообщают исследователи.

Согласно данным телеметрии, злоумышленники уже имели некоторый контроль над сетевым каналом жертвы, благодаря которому они заменяли вредоносный установщик легитимным.

«Все сообщения C&C-сервера обрабатываются в отдельном потоке. Редуктор отправляет HTTP POST-запросы с уникальным идентификатором оборудования цели, зашифрованный с помощью AES 128, скриптам /query.php на C&C-сервере, указанным в его конфигурации», — поясняют исследователи.

Вредоносная программа получает команды с C&C-сервера для выполнения различных операций, которые включают скачивание и загрузку файлов, поиск имени хоста, обновление установленного цифрового сертификата, создание нового процесса, удаление пути к файлу, проверку подключения к интернету и пр.

Именованный канал (named pipe) — один из методов межпроцессного взаимодействия, расширение понятия конвейера в Unix и подобных ОС. Именованный канал позволяет различным процессам обмениваться данными, даже если программы, выполняющиеся в этих процессах, изначально не были написаны для взаимодействия с другими программами.

Злоумышленники применяют два разных метода для распространения Reductor. В первом варианте они используют установщики зараженного программного обеспечения с встроенными 32- и 64-разрядными версиями Reductor. Данные установщики могут быть представлены такими популярными программами, как Internet Download Manager, WinRAR, пиратские сайты и пр.

Во втором сценарии цели уже заражены трояном COMpfun, который использует атрибут COM CLSID для достижения персистентности на системе. Получив доступ к адресной строке браузера, троян может выполнить команду на загрузку дополнительных модулей с C&C-сервера, в том числе дроппер/расшифровщик Reductor.

Вредонос добавляет цифровые сертификаты из своего раздела на целевой хост и предоставляет операторам возможность добавлять дополнительные сертификаты удаленно через именованный канал (named pipe). Авторы вредоноса разрывают TLS-рукопожатие без перехвата интернет-трафика. Вместо этого они анализируют исходный код браузеров Mozilla Firefox и бинарный код Google Chrome для исправления соответствующих функций генерации псевдослучайных чисел (ГПСЧ) в памяти процесса. Браузеры используют ГПСЧ для генерации «случайной клиентской» последовательности для сетевого пакета в самом начале TLS-рукопожатия. Reductor добавляет зашифрованные уникальные аппаратные и программные идентификаторы для жертв в поле «случайный клиент». Для исправления функций системы ГПСЧ разработчики использовали небольшой встроенный дизассемблер длины команд от Intel.

«Вредоносное ПО не выполняет MitM-атаку. Однако изначально мы полагали, что установленные сертификаты могут способствовать атакам MitM на TLS-трафик, и поле «случайный клиент» с уникальным идентификатором в рукопожатии будет идентифицировать интересующий трафик. Дальнейший анализ подтвердил наши догадки», — сообщают исследователи.

Согласно данным телеметрии, злоумышленники уже имели некоторый контроль над сетевым каналом жертвы, благодаря которому они заменяли вредоносный установщик легитимным.

«Все сообщения C&C-сервера обрабатываются в отдельном потоке. Редуктор отправляет HTTP POST-запросы с уникальным идентификатором оборудования цели, зашифрованный с помощью AES 128, скриптам /query.php на C&C-сервере, указанным в его конфигурации», — поясняют исследователи.

Вредоносная программа получает команды с C&C-сервера для выполнения различных операций, которые включают скачивание и загрузку файлов, поиск имени хоста, обновление установленного цифрового сертификата, создание нового процесса, удаление пути к файлу, проверку подключения к интернету и пр.

Именованный канал (named pipe) — один из методов межпроцессного взаимодействия, расширение понятия конвейера в Unix и подобных ОС. Именованный канал позволяет различным процессам обмениваться данными, даже если программы, выполняющиеся в этих процессах, изначально не были написаны для взаимодействия с другими программами.