- Регистрация

- 23 Янв 2019

- Сообщения

- 1,351

- Баллы

- 0

- Общие продажи

- 0$

- Общие покупки

- 0$

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Компании Mozilla и Google вкладывают много сил во внедрение технологии DoH (DNS поверх HTTPS), обещая пользователям повышение безопасности и приватности. В Firefox она уже включена по умолчанию, в Chrome ее будут тестировать в версии 79, и даже в Microsoft внедрить ее в Windows. Но при этом технологию многие критикуют, а Mozilla за свои старания получила номинацию на звание «интернет-злодея года». Давай разберемся в нюансах этой истории.

Шаткая скрепа DNS

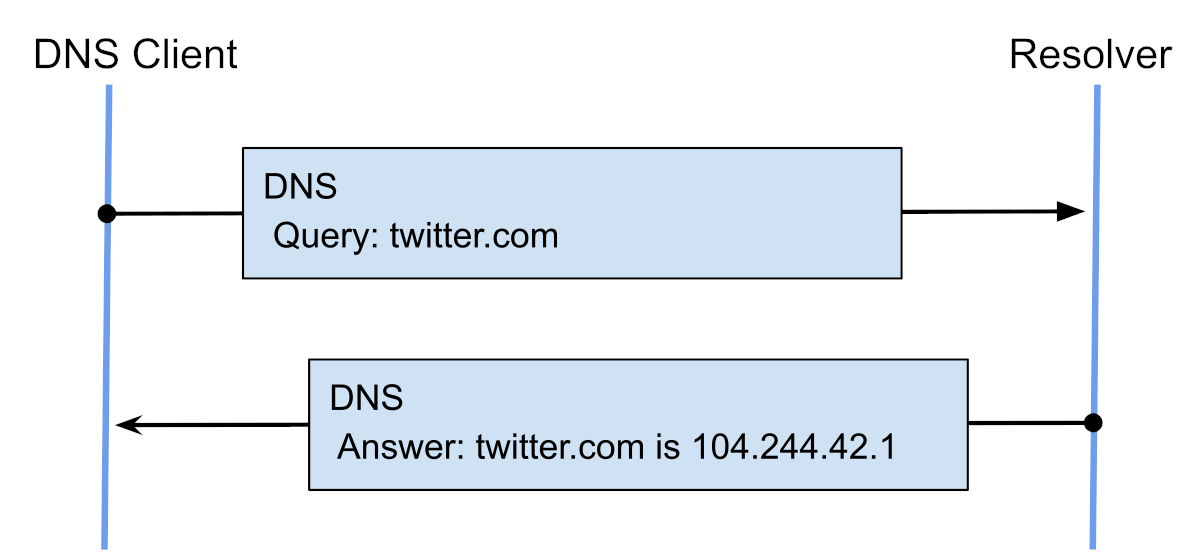

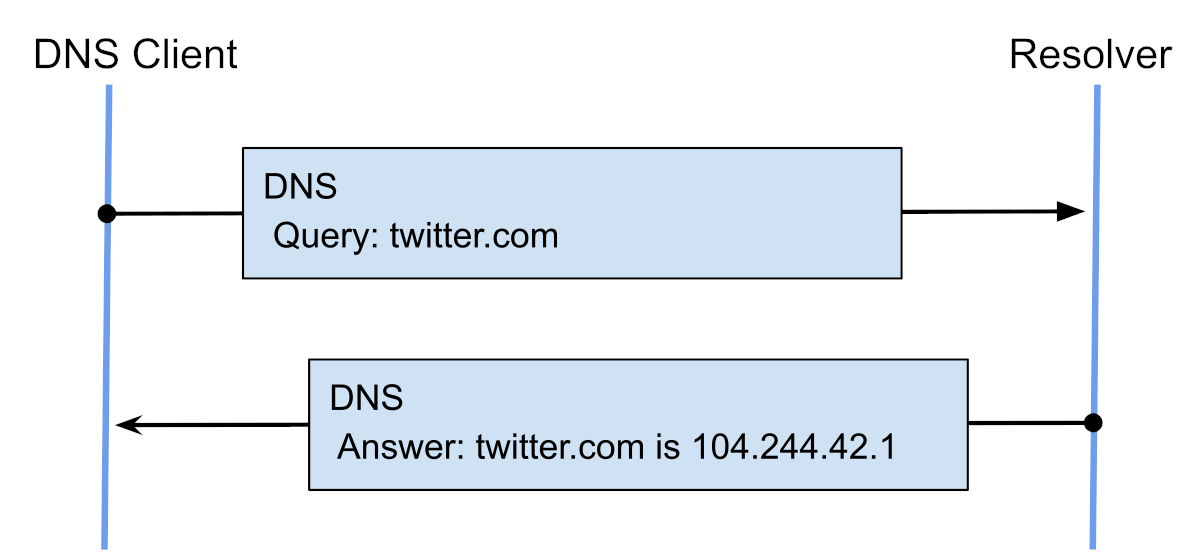

Для порядка и связности изложения кратко вспомним основные понятия. Система доменных имен — одна из технологий, лежащих в самой основе современного интернета. С ее помощью соотносятся числовые IP-адреса и более удобные для человека доменные имена. Она построена по принципу иерархического взаимодействия DNS-серверов.

Важный момент: разрабатывалась эта система еще в 1983 году, и поэтому у нее есть некоторые проблемы с безопасностью. Ведь интернет тогда, как известно, был сетью, которая связывала американские научные и военные учреждения, и подключать к ней кого попало не планировалось.

Если вкратце, то корень проблемы в том, что базовая система DNS принимает и передает любые запросы, поступающие в нее. Как во многих других решениях, которые появились на заре интернета, защиты от злонамеренного использования здесь нет. В те времена считалось, что главное — это простота и масштабируемость.

В результате появились разные методы атак на DNS-серверы (например, или ). Результат таких атак — перенаправление клиентских браузеров куда-то, куда пользователи попадать не собирались.

Для борьбы с этими бедами разработал , который добавил к DNS-запросам подпись-аутентификацию на основе криптографии с открытым ключом. Но разрабатывался этот набор расширений очень долго. Проблема стала очевидной еще в начале девяностых, направление работы над проблемой определили к 1993 году, первую версию DNSSEC подготовили к 1997 году, попытались внедрить, стали вносить изменения...

В общем, к 2005 году была создана версия, подходящая для широкомасштабного использования, и ее начали внедрять, распространяя по зонам интернета и DNS-серверам цепочку ключей доверия. Внедряли тоже долго — например, только к марту 2011 года была подписана зона .com.

Но DNSSEC решает только часть проблемы — он гарантирует аутентичность и целостность данных, но не их приватность. В борьбе за эту цель логичным средством выступает шифрование. Вопрос в том, как именно его реализовать.

Варианты шифрования

Несколько групп разработчиков предложили свои варианты технологических решений. Среди них есть те, которые используют оригинальные способы шифрования, например или , в котором применяется . Но решения, оказавшиеся в итоге более популярными, опираются на широко распространенный протокол безопасности . Такими решениями являются (DNS over TLS) и DoH, основной предмет этой статьи.

DoT, как и следует из его названия, использует для зашифрованной передачи DNS-запросов сам протокол TLS. Это влечет за собой смену основных портов и протоколов — вместо UDP по порту 53 используется TCP по порту 853.

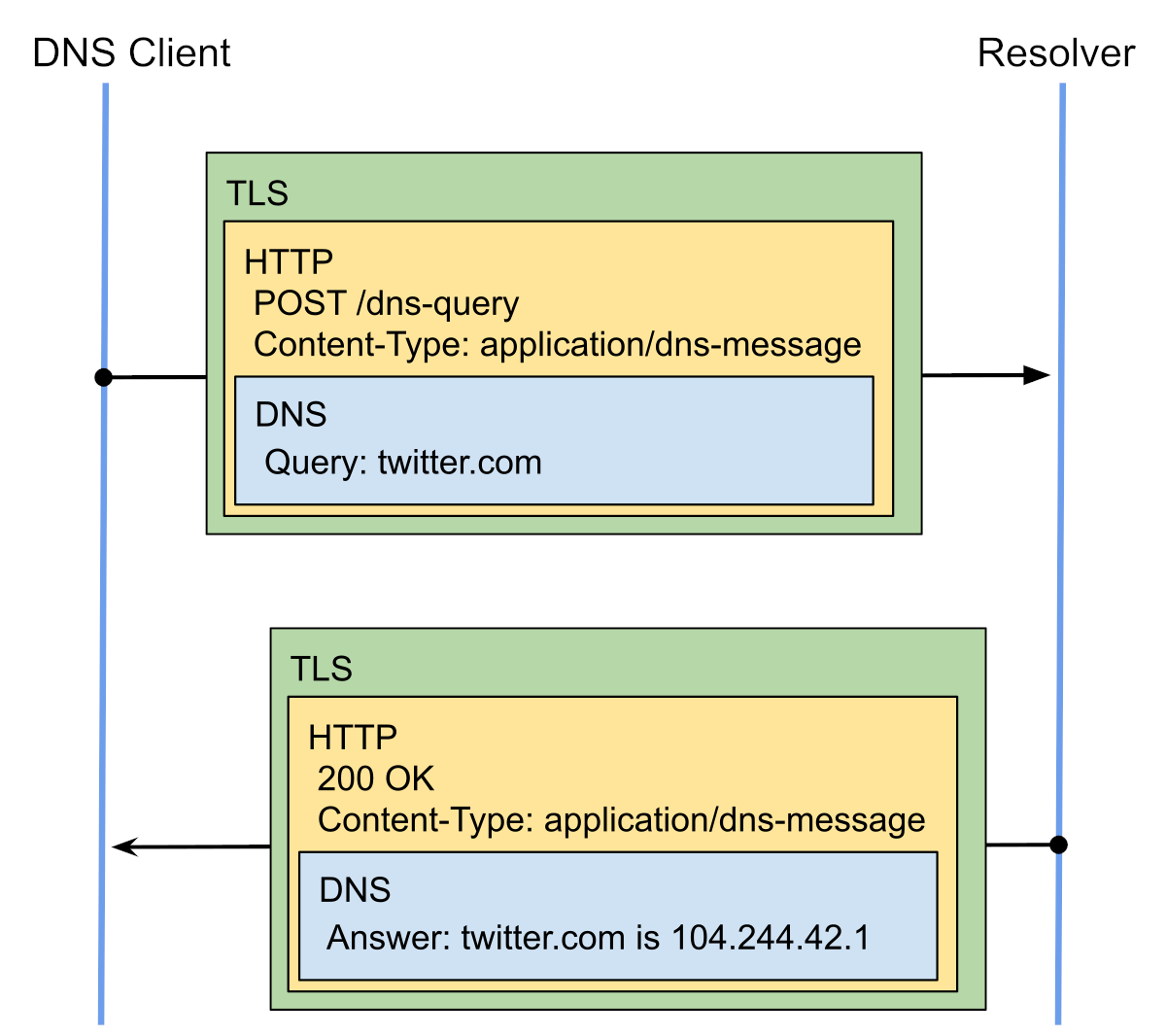

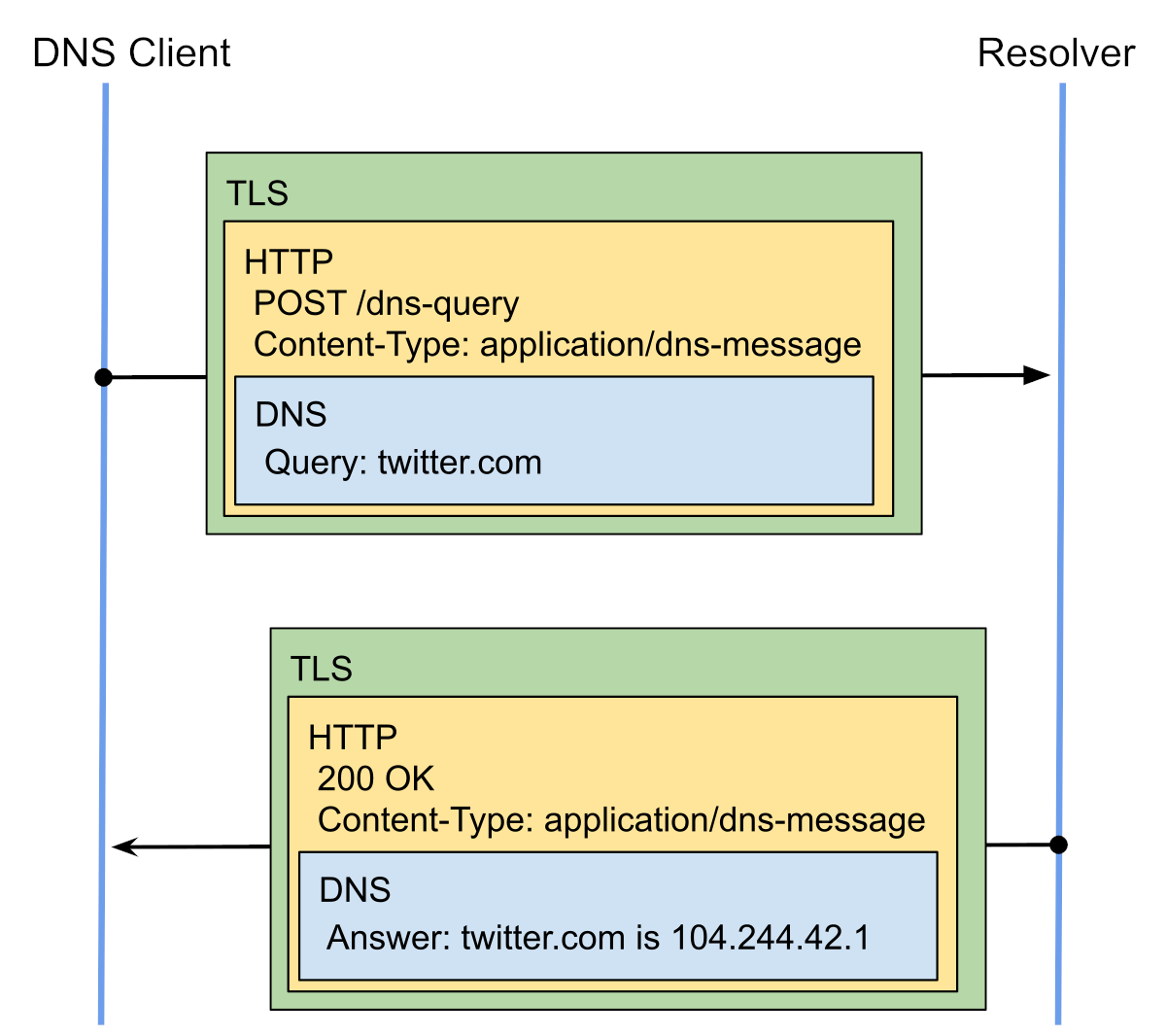

DoH устроен иначе и по-другому использует TLS. В DoH TLS-шифрование применяется на уровне протокола HTTPS, с использованием HTTPS-запросов и обращением к HTTP-портам DNS-сервера.

Звучит сложновато? рассказывает об этом очень точно и доходчиво:

DoHодим до сути

Здесь резонно задаться вопросом: а в чем вообще тут может быть проблема? Чем больше безопасности, тем лучше, разве не так?

Ответ на этот вопрос лежит в нюансах выбранных решений, их сильных и слабых сторонах. А именно в том, как новая технология взаимодействует с разными участниками системы DNS, кого из них ее разработчики считают условно заслуживающими доверия, а кого — источниками угрозы. И речь сейчас даже не о хакерах-злоумышленниках, имеющих откровенно преступные цели.

Речь о том, что между пользовательским устройством и конечным сайтом находятся посредники. Администратор сети, файрвол, провайдер интернета — все они могут в своих интересах взаимодействовать с системой DNS, задавая своим резолверам имен DNS настройки того, какие запросы отслеживать, блокировать, модифицировать. Так можно встраивать рекламу, отсекать вредоносный контент, не пускать на определенные ресурсы...

DoT, работая через TLS с его системой сертификатов доверия, точно так же нуждается в DNS-резолвере, которому он сможет доверять. Присутствует гибкая возможность настройки списка доверенных резолверов, возможность централизованного изменения настроек в предварительно доверенной (например, корпоративной) среде, а также возможность переключаться обратно на базовый DNS, если с новой версией возникнут проблемы.

Поскольку для DoT используется новый, выделенный порт, возможно заметить передаваемый трафик и наблюдать за его объемами, шифрование этому никак не помешает. При желании можно даже заблокировать его вовсе.

В общем, DoT нужно грамотно настроить, но зато он содержит некоторые крайне полезные для системных администраторов и сетевых инженеров функции. Поэтому многие из профессионалов и хвалят за это DoT.

С DoH история другая. Эта технология разрабатывалась с расчетом на пользовательские приложения, а именно — браузеры. Это ключевая деталь во всей этой истории. Означает она вот что. При использовании DoH весь трафик, который не относится к браузерам, идет через базовый DNS, но браузерный трафик при этом обходит любые настройки DNS — на уровне операционной системы, локальной сети, провайдера — и, минуя промежуточные этапы, по HTTPS попадает сразу к поддерживающему DoH резолверу DNS.

И к этой схеме есть ряд серьезных вопросов.

Коварные злодеи и теории заговора

Вот мы и добрались до рассказа о том, кто Mozilla в «интернет-злодеи года». Это британская Ассоциация интернет-провайдеров и британский же . Эти организации отвечают за блокировку нежелательного контента для британских пользователей интернета. В основном они борются с детской порнографией, но пиратство, экстремизм и всякий другой криминал их тоже интересует. А еще одно время они пытались запретить британским пользователям интернета BDSM-порнографию, но потерпели неудачу.

Так вот, эти организации полагают, что внедрение DoH существенно сузит их возможности контролировать доступ к контенту. Их опасения разделяют не только провайдеры в других странах, но и профессионалы в области кибербезопасности, которые отмечают, что с такими же проблемами столкнутся разработчики файрволов и систем мониторинга DNS. А от этого пострадает защита корпоративных сетей, и у сотрудников появятся новые возможности загрузить вирус по фишинговой ссылке. Мало того, уже есть , как злоумышленники злоупотребляют возможностями DoH.

В Америке Google и Mozilla из-за DoH вступили с провайдерами в юридическую войну. Сначала провайдеры обратились к конгрессу США с письменной просьбой обратить внимание на возможные последствия внедрения DoH. Менеджеры Google тут же поспешили всех, что опасности преувеличены. А вот представители Mozilla сами обратились к конгрессу с просьбой изучить практику сбора пользовательских данных провайдерами, открыто намекая, что провайдеры отстаивают свои специфические интересы.

Но с бизнес-интересами провайдеров все понятно. А каковы интересы сторонников скорейшего внедрения DoH? Почему сотрудники Google и Mozilla всячески уверяют, что это все пока только эксперимент, и что если пользователей Великобритании необходимо защищать от порнографии, то их в эксперимент не включат, и что они всего лишь хотят скорее даровать пользователям (в том числе — жителям стран с авторитарными мерами контроля интернета) больше приватности и безопасности?

Некоторые специалисты полагают, что дело в резолверах DNS с поддержкой DoH. И в Google, и в Mozilla утверждают, что их браузеры будут использовать целый список таких резолверов, но на практике — у Google есть свой собственный DNS-сервер, а Mozilla разрабатывает свое решение в тесном сотрудничестве с компанией Cloudflare. Та тоже предоставляет собственный DNS.

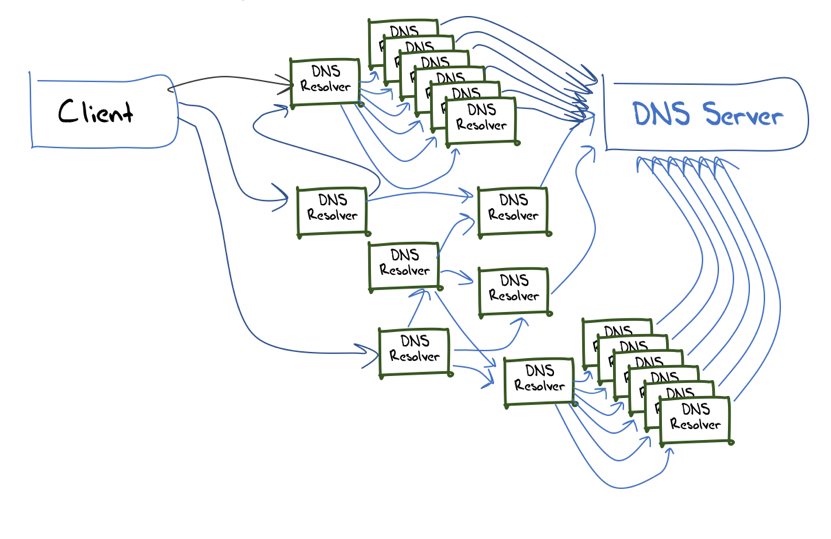

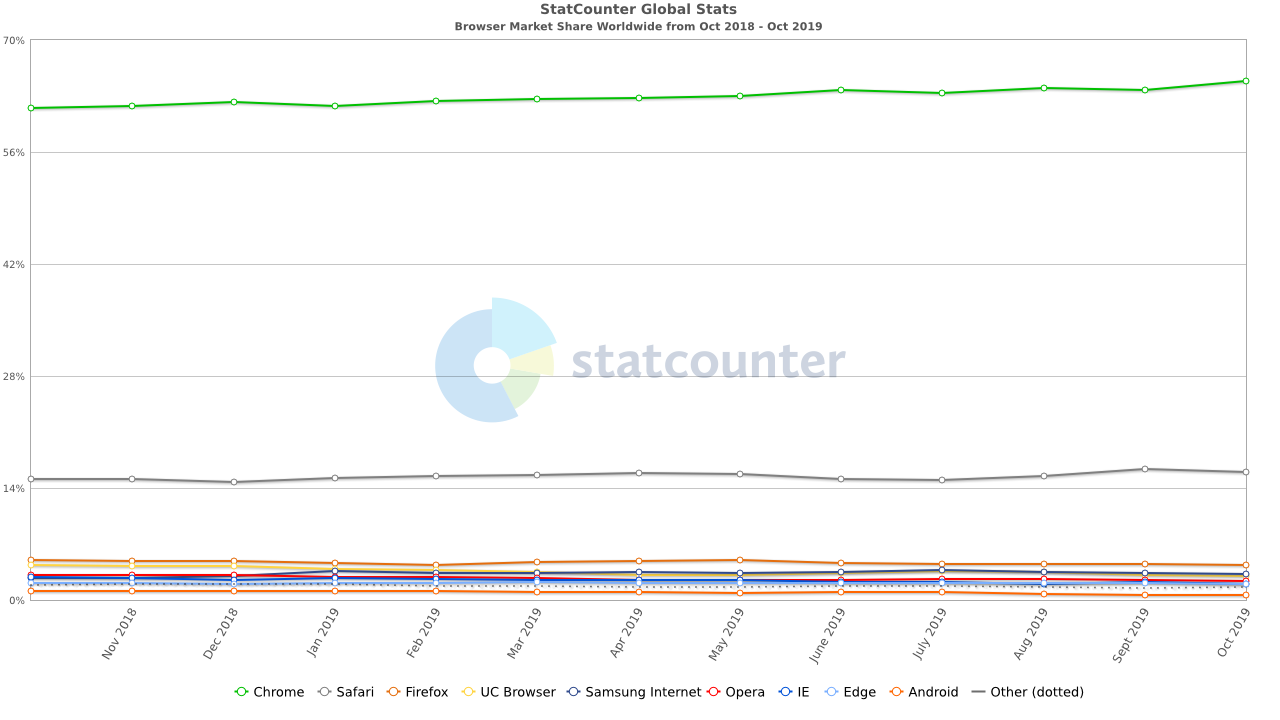

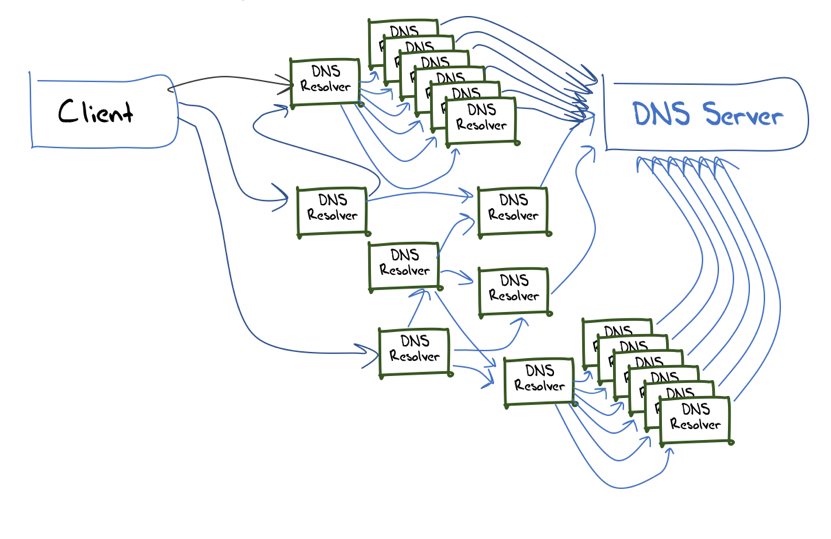

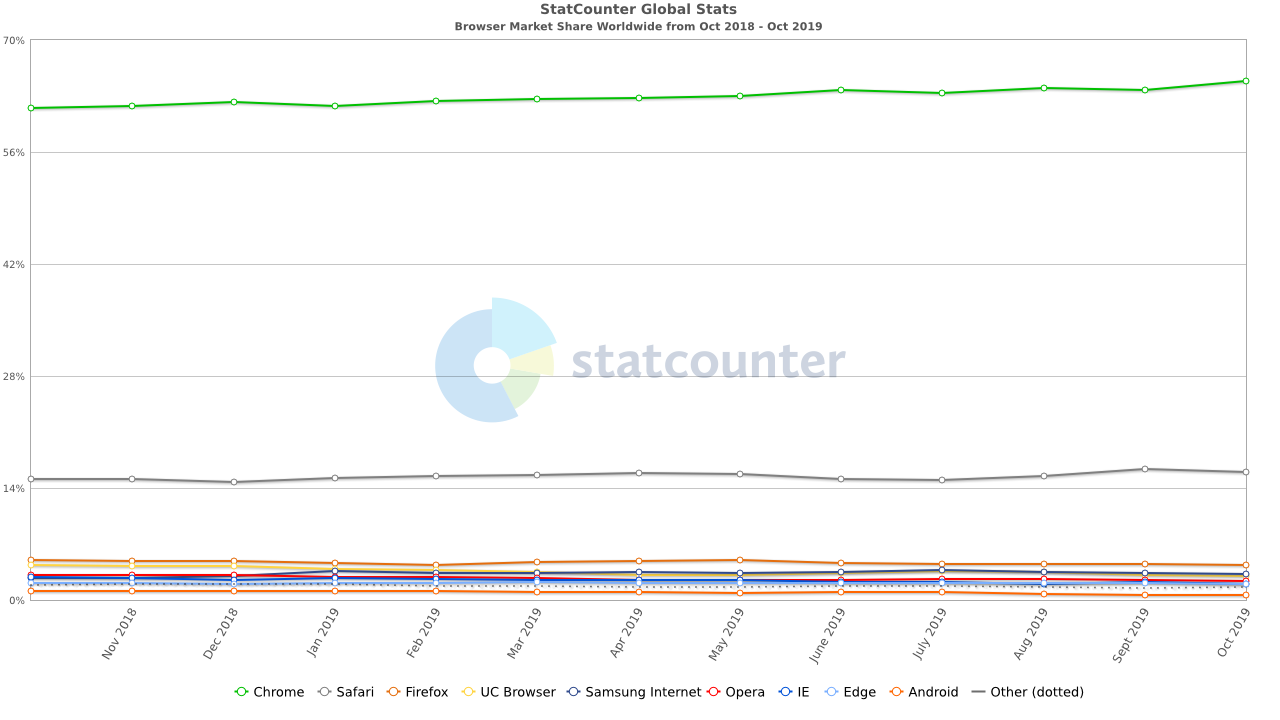

Если вдобавок к этому вспомнить, что Chrome сейчас самый популярный браузер, то вырисовывается не слишком приятная картинка. В распределенной и децентрализованной системе DNS в одночасье появится огромный сегмент, подконтрольный Google, и сегмент поменьше, принадлежащий Cloudflare. Ничего личного, уважаемые провайдеры, просто бизнес. Были данные ваши, а стали наши!

Mozilla в своем утверждает, что DNS-резолвер Cloudflare был выбран не потому, что Cloudflare платит за это деньги. Mozilla и Cloudflare якобы никак не намерены монетизировать данные, проходящие через их серверы, и заинтересованы только в борьбе за приватность и безопасность использования интернета.

Что ж, по меркам корпораций Cloudflare хотя бы немного на искреннего союзника в этой борьбе — компания много раз заявляла о своей приверженности ценностям свободы интернета, сетевой нейтральности и свободы слова, и в ее случае такие заявления работают на ее имидж важного игрока на бурно растущем и развивающемся рынке цифровой приватности и безопасности. А вот с Google дело выглядит куда более подозрительно.

Google стремительно движется к тому, чтобы монополизировать ключевые для интернета сервисы, а некоторые уже монополизированы. И кроме экономических и политических аспектов, тут есть и чисто технические. Отсутствие централизации заложено в протоколы интернета умышленно — ведь современный интернет вырос из американской военной разработки, одной из целей которой было сохранение связи между ее участниками после атомных ударов. Если какая-то катастрофа физически уничтожит часть дата-центров, серверов или линий связи, интернет должен это пережить.

Но если несколько компаний начнут эксклюзивно предоставлять важные функции, то что будет, например, в случае банкротства одной из них? Это, конечно, все чисто философские вопросы, но обдумать их стоит. Например, сотрудники (APNIC) полагают, что внедрение DoH — повод для степени централизации системы DNS, и намерены внимательно следить за процессом.

Выводы

Подведем итоги. И начнем с того, что можно утверждать с полной уверенностью.

Технология DoH осложнит жизнь всем тем, кто хочет или вынужден наблюдать за DNS-трафиком пользователей. В их числе — провайдеры, системные администраторы, разработчики и операторы файрволов и фильтров контента, правительственные агентства по надзору за интернетом.

Насколько сильно DoH осложнит им жизнь? Никто не может сказать точно — все зависит от темпов внедрения и проработанности технологических решений.

Нужна ли эта технология интернету? Сложный вопрос. Эксперты соглашаются, что улучшать безопасность DNS необходимо, но не соглашаются о том, как именно, — и много сокрушаются, что разработка новых решений ведется излишне поспешно, с трудом и в итоге техническое устройство до такой степени, что в нем становится не разобраться даже профессионалам.

Нужен ли DoH лично тебе? Как и во многих других случаях, вопрос скорее в том, какая угроза тебе кажется более приоритетной. Если это провайдеры, которые делают что-то, что тебе не по душе, или фильтры контента, о которых ты не просил (например, правительственные), — то, возможно, тебе пригодится еще один инструмент. Если тебя больше беспокоят злоумышленники или тебе нужно следить, чтобы какие-то пользователи не ходили, куда не следует, — стоит прицельно изучить, как эта технология будет взаимодействовать с твоими задачами.

«А зачем вообще мне вся эта ерунда, у меня есть хороший прокси и Tor в качестве запасного варианта?» — спросишь ты. Если так, то тебе все это действительно не нужно. Но не нужно — не значит неинтересно. К счастью или сожалению, в интернете компанию нам составляют миллиарды обычных пользователей-неспециалистов, обитателей корпоративных сетей, молчаливых и незаметных устройств сетевой инфраструктуры и модных представителей «интернета вещей». И на них все описанное в статье может серьезно повлиять. А как именно и с какими последствиями — никто пока не знает.

И напоследок: специалисты Mozilla утверждают, что в некоторых случаях использование DoH существенно ускоряет обработку DNS-запросов. Если они окажутся правы, то из «интернет-злодея года» превратятся в «интернет-супергероев». И, как говорится в историях про героев и злодеев, продолжение следует.

Шаткая скрепа DNS

Для порядка и связности изложения кратко вспомним основные понятия. Система доменных имен — одна из технологий, лежащих в самой основе современного интернета. С ее помощью соотносятся числовые IP-адреса и более удобные для человека доменные имена. Она построена по принципу иерархического взаимодействия DNS-серверов.

Важный момент: разрабатывалась эта система еще в 1983 году, и поэтому у нее есть некоторые проблемы с безопасностью. Ведь интернет тогда, как известно, был сетью, которая связывала американские научные и военные учреждения, и подключать к ней кого попало не планировалось.

Если вкратце, то корень проблемы в том, что базовая система DNS принимает и передает любые запросы, поступающие в нее. Как во многих других решениях, которые появились на заре интернета, защиты от злонамеренного использования здесь нет. В те времена считалось, что главное — это простота и масштабируемость.

В результате появились разные методы атак на DNS-серверы (например, или ). Результат таких атак — перенаправление клиентских браузеров куда-то, куда пользователи попадать не собирались.

Для борьбы с этими бедами разработал , который добавил к DNS-запросам подпись-аутентификацию на основе криптографии с открытым ключом. Но разрабатывался этот набор расширений очень долго. Проблема стала очевидной еще в начале девяностых, направление работы над проблемой определили к 1993 году, первую версию DNSSEC подготовили к 1997 году, попытались внедрить, стали вносить изменения...

В общем, к 2005 году была создана версия, подходящая для широкомасштабного использования, и ее начали внедрять, распространяя по зонам интернета и DNS-серверам цепочку ключей доверия. Внедряли тоже долго — например, только к марту 2011 года была подписана зона .com.

Но DNSSEC решает только часть проблемы — он гарантирует аутентичность и целостность данных, но не их приватность. В борьбе за эту цель логичным средством выступает шифрование. Вопрос в том, как именно его реализовать.

Варианты шифрования

Несколько групп разработчиков предложили свои варианты технологических решений. Среди них есть те, которые используют оригинальные способы шифрования, например или , в котором применяется . Но решения, оказавшиеся в итоге более популярными, опираются на широко распространенный протокол безопасности . Такими решениями являются (DNS over TLS) и DoH, основной предмет этой статьи.

DoT, как и следует из его названия, использует для зашифрованной передачи DNS-запросов сам протокол TLS. Это влечет за собой смену основных портов и протоколов — вместо UDP по порту 53 используется TCP по порту 853.

DoH устроен иначе и по-другому использует TLS. В DoH TLS-шифрование применяется на уровне протокола HTTPS, с использованием HTTPS-запросов и обращением к HTTP-портам DNS-сервера.

Звучит сложновато? рассказывает об этом очень точно и доходчиво:

Поскольку HTTPS использует TLS, можно было бы позанудствовать и подоказывать, что технически DoH — это тоже DNS через TLS. Но это было бы неверно. DoT отправляет запросы базового протокола DNS через TLS-соединение на отдельном выделенном порте. DoH использует протокол HTTP на уровне протокола прикладного уровня (HTTP application layer protocol), чтобы отправлять запросы на HTTPS-порт сервера, используя и включая все элементы обычных сообщений HTTP.

DoHодим до сути

Здесь резонно задаться вопросом: а в чем вообще тут может быть проблема? Чем больше безопасности, тем лучше, разве не так?

Ответ на этот вопрос лежит в нюансах выбранных решений, их сильных и слабых сторонах. А именно в том, как новая технология взаимодействует с разными участниками системы DNS, кого из них ее разработчики считают условно заслуживающими доверия, а кого — источниками угрозы. И речь сейчас даже не о хакерах-злоумышленниках, имеющих откровенно преступные цели.

Речь о том, что между пользовательским устройством и конечным сайтом находятся посредники. Администратор сети, файрвол, провайдер интернета — все они могут в своих интересах взаимодействовать с системой DNS, задавая своим резолверам имен DNS настройки того, какие запросы отслеживать, блокировать, модифицировать. Так можно встраивать рекламу, отсекать вредоносный контент, не пускать на определенные ресурсы...

DoT, работая через TLS с его системой сертификатов доверия, точно так же нуждается в DNS-резолвере, которому он сможет доверять. Присутствует гибкая возможность настройки списка доверенных резолверов, возможность централизованного изменения настроек в предварительно доверенной (например, корпоративной) среде, а также возможность переключаться обратно на базовый DNS, если с новой версией возникнут проблемы.

Поскольку для DoT используется новый, выделенный порт, возможно заметить передаваемый трафик и наблюдать за его объемами, шифрование этому никак не помешает. При желании можно даже заблокировать его вовсе.

В общем, DoT нужно грамотно настроить, но зато он содержит некоторые крайне полезные для системных администраторов и сетевых инженеров функции. Поэтому многие из профессионалов и хвалят за это DoT.

С DoH история другая. Эта технология разрабатывалась с расчетом на пользовательские приложения, а именно — браузеры. Это ключевая деталь во всей этой истории. Означает она вот что. При использовании DoH весь трафик, который не относится к браузерам, идет через базовый DNS, но браузерный трафик при этом обходит любые настройки DNS — на уровне операционной системы, локальной сети, провайдера — и, минуя промежуточные этапы, по HTTPS попадает сразу к поддерживающему DoH резолверу DNS.

И к этой схеме есть ряд серьезных вопросов.

Коварные злодеи и теории заговора

Вот мы и добрались до рассказа о том, кто Mozilla в «интернет-злодеи года». Это британская Ассоциация интернет-провайдеров и британский же . Эти организации отвечают за блокировку нежелательного контента для британских пользователей интернета. В основном они борются с детской порнографией, но пиратство, экстремизм и всякий другой криминал их тоже интересует. А еще одно время они пытались запретить британским пользователям интернета BDSM-порнографию, но потерпели неудачу.

Так вот, эти организации полагают, что внедрение DoH существенно сузит их возможности контролировать доступ к контенту. Их опасения разделяют не только провайдеры в других странах, но и профессионалы в области кибербезопасности, которые отмечают, что с такими же проблемами столкнутся разработчики файрволов и систем мониторинга DNS. А от этого пострадает защита корпоративных сетей, и у сотрудников появятся новые возможности загрузить вирус по фишинговой ссылке. Мало того, уже есть , как злоумышленники злоупотребляют возможностями DoH.

В Америке Google и Mozilla из-за DoH вступили с провайдерами в юридическую войну. Сначала провайдеры обратились к конгрессу США с письменной просьбой обратить внимание на возможные последствия внедрения DoH. Менеджеры Google тут же поспешили всех, что опасности преувеличены. А вот представители Mozilla сами обратились к конгрессу с просьбой изучить практику сбора пользовательских данных провайдерами, открыто намекая, что провайдеры отстаивают свои специфические интересы.

Но с бизнес-интересами провайдеров все понятно. А каковы интересы сторонников скорейшего внедрения DoH? Почему сотрудники Google и Mozilla всячески уверяют, что это все пока только эксперимент, и что если пользователей Великобритании необходимо защищать от порнографии, то их в эксперимент не включат, и что они всего лишь хотят скорее даровать пользователям (в том числе — жителям стран с авторитарными мерами контроля интернета) больше приватности и безопасности?

Некоторые специалисты полагают, что дело в резолверах DNS с поддержкой DoH. И в Google, и в Mozilla утверждают, что их браузеры будут использовать целый список таких резолверов, но на практике — у Google есть свой собственный DNS-сервер, а Mozilla разрабатывает свое решение в тесном сотрудничестве с компанией Cloudflare. Та тоже предоставляет собственный DNS.

Если вдобавок к этому вспомнить, что Chrome сейчас самый популярный браузер, то вырисовывается не слишком приятная картинка. В распределенной и децентрализованной системе DNS в одночасье появится огромный сегмент, подконтрольный Google, и сегмент поменьше, принадлежащий Cloudflare. Ничего личного, уважаемые провайдеры, просто бизнес. Были данные ваши, а стали наши!

Mozilla в своем утверждает, что DNS-резолвер Cloudflare был выбран не потому, что Cloudflare платит за это деньги. Mozilla и Cloudflare якобы никак не намерены монетизировать данные, проходящие через их серверы, и заинтересованы только в борьбе за приватность и безопасность использования интернета.

Что ж, по меркам корпораций Cloudflare хотя бы немного на искреннего союзника в этой борьбе — компания много раз заявляла о своей приверженности ценностям свободы интернета, сетевой нейтральности и свободы слова, и в ее случае такие заявления работают на ее имидж важного игрока на бурно растущем и развивающемся рынке цифровой приватности и безопасности. А вот с Google дело выглядит куда более подозрительно.

Google стремительно движется к тому, чтобы монополизировать ключевые для интернета сервисы, а некоторые уже монополизированы. И кроме экономических и политических аспектов, тут есть и чисто технические. Отсутствие централизации заложено в протоколы интернета умышленно — ведь современный интернет вырос из американской военной разработки, одной из целей которой было сохранение связи между ее участниками после атомных ударов. Если какая-то катастрофа физически уничтожит часть дата-центров, серверов или линий связи, интернет должен это пережить.

Но если несколько компаний начнут эксклюзивно предоставлять важные функции, то что будет, например, в случае банкротства одной из них? Это, конечно, все чисто философские вопросы, но обдумать их стоит. Например, сотрудники (APNIC) полагают, что внедрение DoH — повод для степени централизации системы DNS, и намерены внимательно следить за процессом.

Выводы

Подведем итоги. И начнем с того, что можно утверждать с полной уверенностью.

Технология DoH осложнит жизнь всем тем, кто хочет или вынужден наблюдать за DNS-трафиком пользователей. В их числе — провайдеры, системные администраторы, разработчики и операторы файрволов и фильтров контента, правительственные агентства по надзору за интернетом.

Насколько сильно DoH осложнит им жизнь? Никто не может сказать точно — все зависит от темпов внедрения и проработанности технологических решений.

Нужна ли эта технология интернету? Сложный вопрос. Эксперты соглашаются, что улучшать безопасность DNS необходимо, но не соглашаются о том, как именно, — и много сокрушаются, что разработка новых решений ведется излишне поспешно, с трудом и в итоге техническое устройство до такой степени, что в нем становится не разобраться даже профессионалам.

Нужен ли DoH лично тебе? Как и во многих других случаях, вопрос скорее в том, какая угроза тебе кажется более приоритетной. Если это провайдеры, которые делают что-то, что тебе не по душе, или фильтры контента, о которых ты не просил (например, правительственные), — то, возможно, тебе пригодится еще один инструмент. Если тебя больше беспокоят злоумышленники или тебе нужно следить, чтобы какие-то пользователи не ходили, куда не следует, — стоит прицельно изучить, как эта технология будет взаимодействовать с твоими задачами.

«А зачем вообще мне вся эта ерунда, у меня есть хороший прокси и Tor в качестве запасного варианта?» — спросишь ты. Если так, то тебе все это действительно не нужно. Но не нужно — не значит неинтересно. К счастью или сожалению, в интернете компанию нам составляют миллиарды обычных пользователей-неспециалистов, обитателей корпоративных сетей, молчаливых и незаметных устройств сетевой инфраструктуры и модных представителей «интернета вещей». И на них все описанное в статье может серьезно повлиять. А как именно и с какими последствиями — никто пока не знает.

И напоследок: специалисты Mozilla утверждают, что в некоторых случаях использование DoH существенно ускоряет обработку DNS-запросов. Если они окажутся правы, то из «интернет-злодея года» превратятся в «интернет-супергероев». И, как говорится в историях про героев и злодеев, продолжение следует.