- Регистрация

- 5 Май 2019

- Сообщения

- 1

- Баллы

- 0

- Общие продажи

- 0$

- Общие покупки

- 0$

Привет хацкер, сегодня покажу и расскажу как великий гугл работает для хакеров.

Я уже рассказывал тебе о взломе баз данных сайтов в этих статьях:

Там же были примеры для запросов по доркам гугла, сегодня мы будет более подробно изучать: что, куда и как.

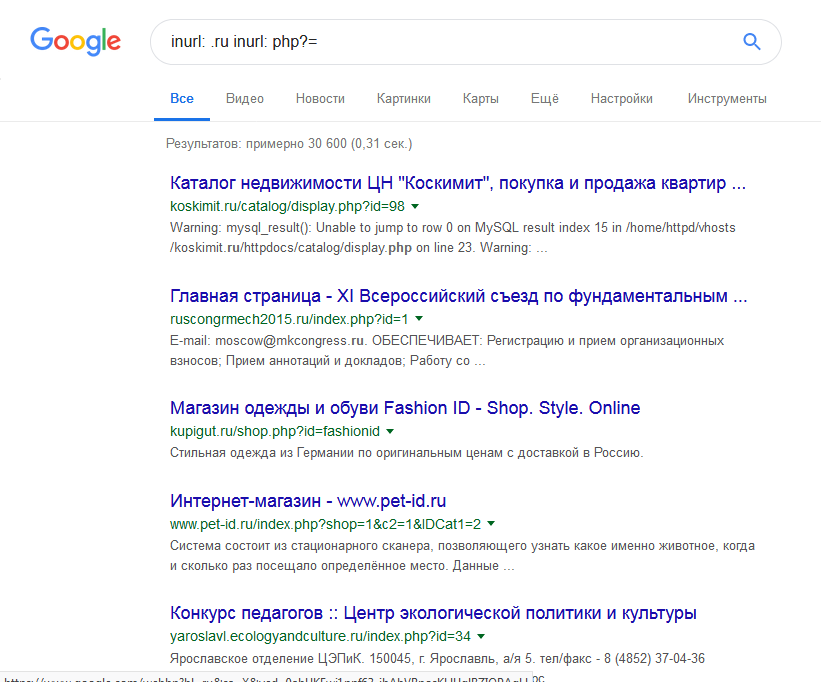

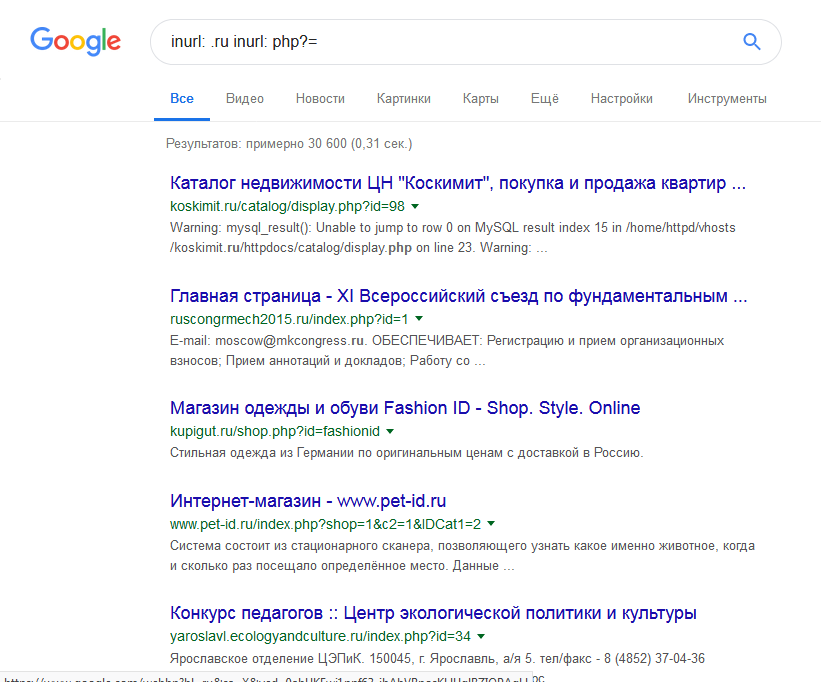

И так для начала попробуем найти уязвимые сайты таким запросом:

inurl - префикс который должен содержаться в адресе сайта, напрмер этот запрос ищет сайты с .ru доменом и в котором должна быть строка php?=

Пример выдачи гугла:

Взял первые 4 сайта с подходящим url. Как итог:

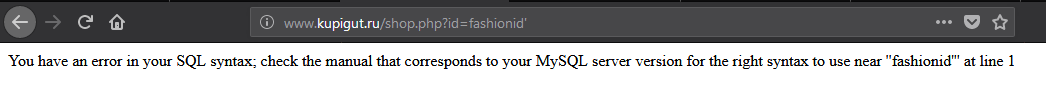

Из 4 сайтов уязвимы 2. Запускаю SQLmap, ебу базу:

Самый сок в том, что на взлом базы на этом сайте ушла 1 минута.

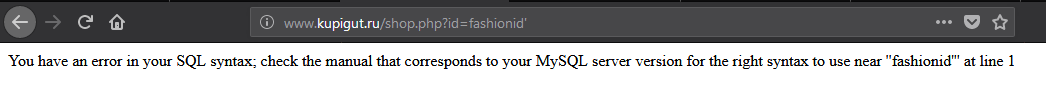

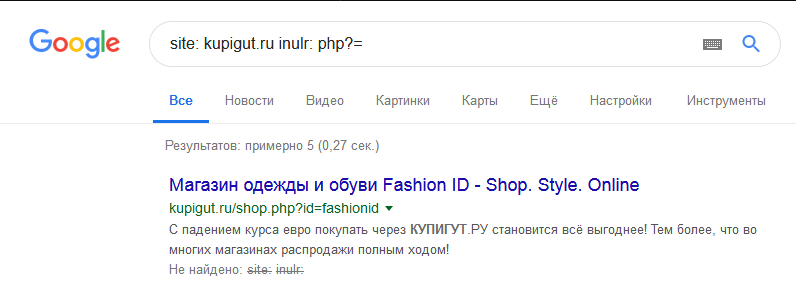

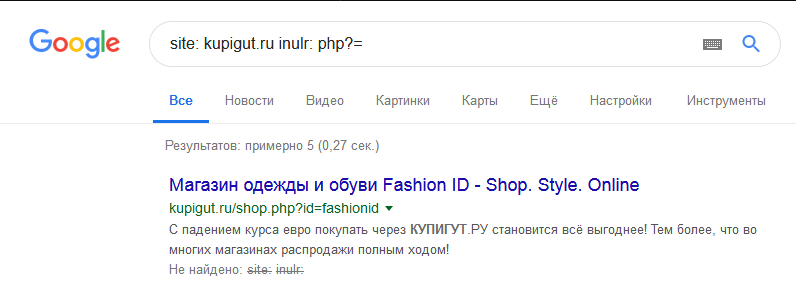

Теперь представим, у нас есть сайт на котором есть уязвимость, но мы не знаем где она находится, для этого нам в помощь приходит гугл с таким запросом:

site - префикс, который отвечает за конкретный домен в связке с inurl это хакерская гугл машина. Как пример в этом запросе человеческим языком это выглядит так:

Именно параметр fashionid является уязвимым. С SQL Inj. заканчиваем, двигаемся дальше.

Shells / Шеллы

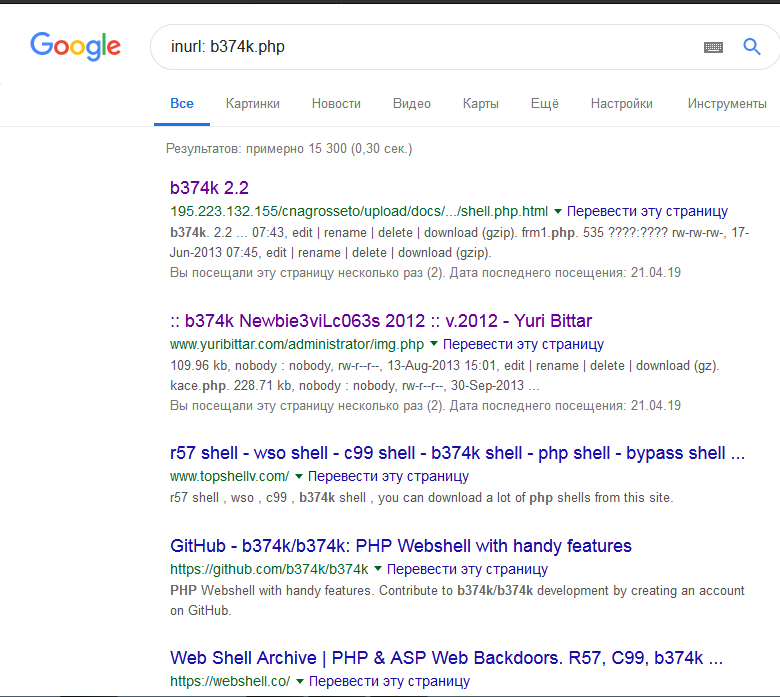

Теперь мы будем искать уже залитые шеллы!

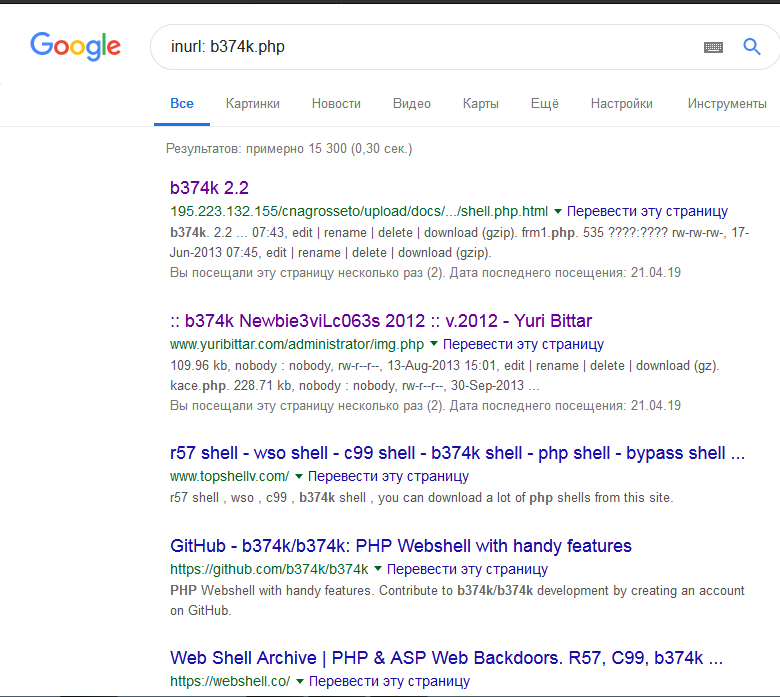

Например будем искать b374k, запрос для гугла:

inurl: b374k.php

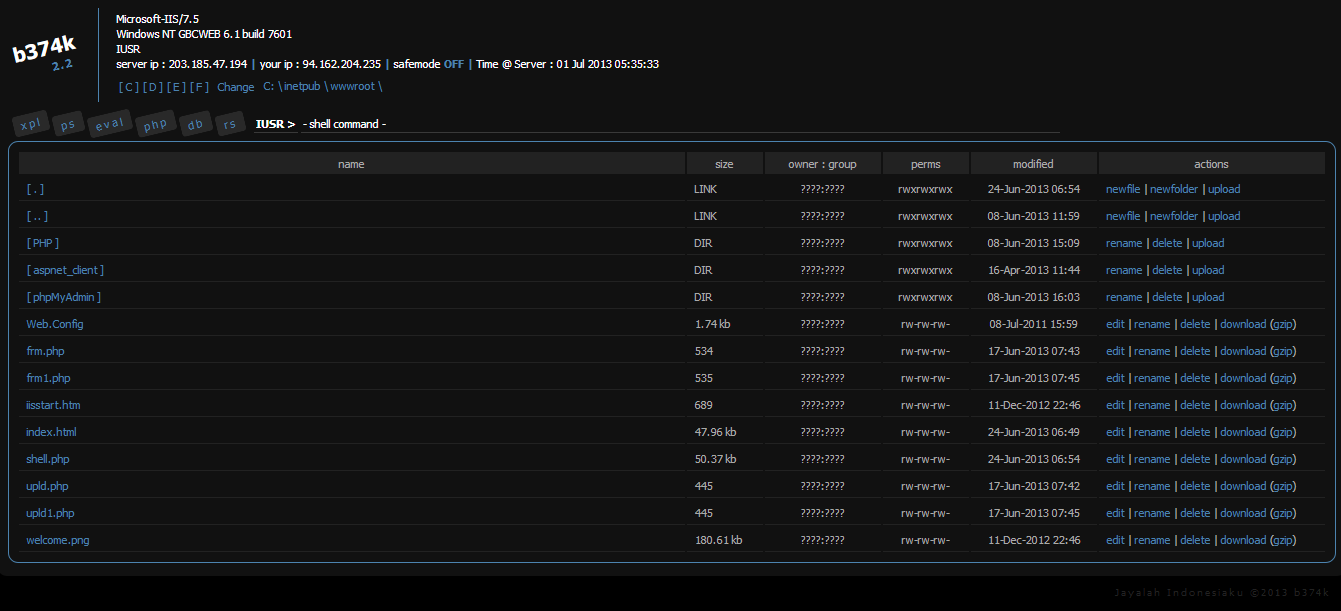

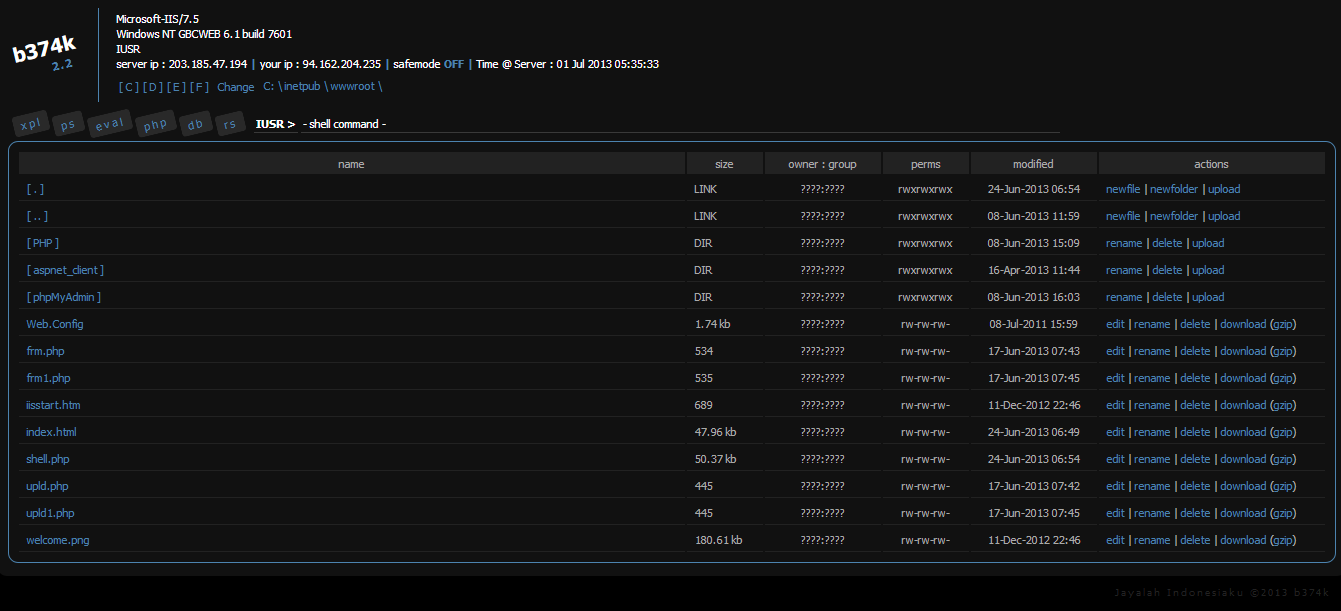

Первый же результат, здесь мы видим всю директорию сайта:

В новых версиях шелла появилась защита от дорков в виде авторизации:

По дефолту пароль такой: b374k

Но чаще всего его меняют в админке шелла.

Ещё запросы для шеллов:

Backups / Бэкапы

Мои любимые запросы, в них находится столько инфы, что заебёшся всё чекать. Я как то раз схватил паки доков сотрудников какой-то компании)

Теперь опять гуглим:

intext - параметр который отвечает за содержимое страницы, то есть текст, в данном случае ищем сайты с текстом Index of /backup

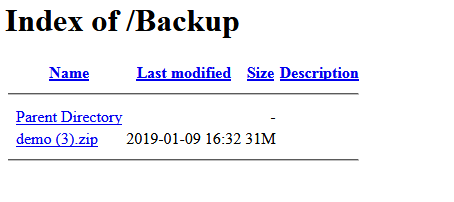

Взял рандомные 4 сайта, и у каждого отсутствует какая-либо проверка на доступ к просмотру директорий сайта:

Попадаются такие, в которых даже не одна база, а со всех поддоменов, пример:

Ещё полезные параметры:

intitle - поиск по заголовку сайта

filetype — поиск файлов конкретного типа по расширению.

«» — оператор кавычки указывает на поиск точного соответствия.

| — оператор OR он же вертикальный слеш (логическое или) указывает, что нужно отобразить результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

Также для того, чтобы совмещать запросы нужно гуглить так:

На этом всё, сегодня мы изучили основные параметры для дорков гугла. Применению дорок нет предела, я пару месяцев назад изучил один паблик фишинг Steam'a в котором нашёл sql инъекцию, и благодаря доркам нашёл сайты с уязвимым скриптом и пиздил логи)

Как этим пользоваться решать тебе.

SQL Injections / SQL инъекции.Google dorks - их оставляют сотрудники, которые неосознанно предоставляют конфиденциальную корпоративную информацию в Интернете. Слово dork является сленгом для малозначительного или малоспособного человека.Google dork ставит под угрозу корпоративную информацию, потому что они невольно создают бэкдоры, которые позволяют злоумышленнику войти в сеть без разрешения и/или получить доступ к несанкционированной информации. Чтобы найти конфиденциальную информацию, злоумышленники используют расширенные строки поиска, называемые запросами Google dork.

Я уже рассказывал тебе о взломе баз данных сайтов в этих статьях:

Там же были примеры для запросов по доркам гугла, сегодня мы будет более подробно изучать: что, куда и как.

И так для начала попробуем найти уязвимые сайты таким запросом:

inurl: .ru inurl: php?=inurl - префикс который должен содержаться в адресе сайта, напрмер этот запрос ищет сайты с .ru доменом и в котором должна быть строка php?=

Пример выдачи гугла:

Взял первые 4 сайта с подходящим url. Как итог:

Из 4 сайтов уязвимы 2. Запускаю SQLmap, ебу базу:

Самый сок в том, что на взлом базы на этом сайте ушла 1 минута.

Теперь представим, у нас есть сайт на котором есть уязвимость, но мы не знаем где она находится, для этого нам в помощь приходит гугл с таким запросом:

site: kupigut.ru inulr: php?=site - префикс, который отвечает за конкретный домен в связке с inurl это хакерская гугл машина. Как пример в этом запросе человеческим языком это выглядит так:

сайт: адрессайта.ru в ссылке: php?=

Именно параметр fashionid является уязвимым. С SQL Inj. заканчиваем, двигаемся дальше.

Shells / Шеллы

Самые распространённые шеллы это c99 и b374k, у обоих из них довольно обширный функционал.Обычно под шеллом подразумевают скрипт, который хакеры загружают на сервер и с его помощью осуществляется дальнейшее управление сервером. По запросу в поисковике можно найти множество шеллов и их популярность неизбежно растет.

Теперь мы будем искать уже залитые шеллы!

Например будем искать b374k, запрос для гугла:

inurl: b374k.php

Первый же результат, здесь мы видим всю директорию сайта:

В новых версиях шелла появилась защита от дорков в виде авторизации:

По дефолту пароль такой: b374k

Но чаще всего его меняют в админке шелла.

Ещё запросы для шеллов:

inulr: c99.php

inurl: shell.php

inurl: hacked.php

inurl: img.phpBackups / Бэкапы

Мои любимые запросы, в них находится столько инфы, что заебёшся всё чекать. Я как то раз схватил паки доков сотрудников какой-то компании)

Теперь опять гуглим:

intext: Index of /backupintext - параметр который отвечает за содержимое страницы, то есть текст, в данном случае ищем сайты с текстом Index of /backup

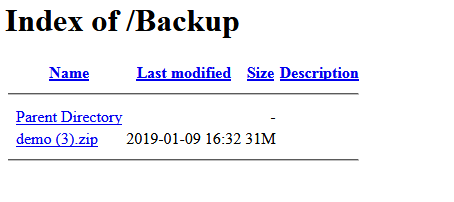

Взял рандомные 4 сайта, и у каждого отсутствует какая-либо проверка на доступ к просмотру директорий сайта:

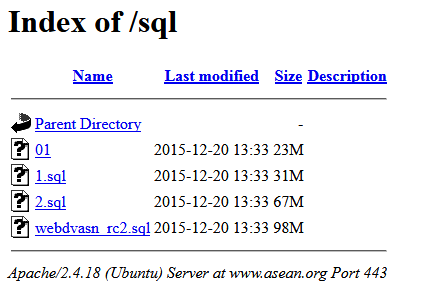

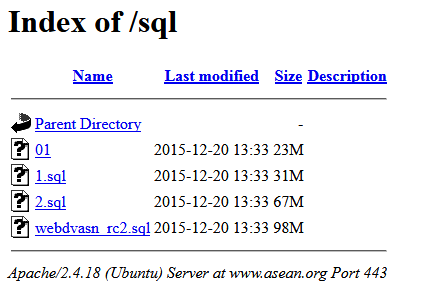

Пример для поиска бэкапов sql баз:Пример страницы с бэкапом

inurl: backup.sqlПопадаются такие, в которых даже не одна база, а со всех поддоменов, пример:

Ещё полезные параметры:

intitle - поиск по заголовку сайта

filetype — поиск файлов конкретного типа по расширению.

«» — оператор кавычки указывает на поиск точного соответствия.

| — оператор OR он же вертикальный слеш (логическое или) указывает, что нужно отобразить результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

Также для того, чтобы совмещать запросы нужно гуглить так:

inurl: backup.sql & intext: Index of /backup

На этом всё, сегодня мы изучили основные параметры для дорков гугла. Применению дорок нет предела, я пару месяцев назад изучил один паблик фишинг Steam'a в котором нашёл sql инъекцию, и благодаря доркам нашёл сайты с уязвимым скриптом и пиздил логи)

Как этим пользоваться решать тебе.